Domínios Active Directory têm um design específico (Single-Master Model) para evitar conflitos na replicação de dados entre múltiplos domain controllers. São 5 roles com funcionalidades diversas.

Abaixo podemos ver o que cada uma delas faz:

Schema Master: Responsável por realizar atualizações no Schema do domínio. Este servidor é o único responsável por fazer este tipo de atualização e a partir dele todos os outros domain controllers recebem a replicação dos dados atualizados.

Domain Naming Master: Responsável por fazer alterações em toda floresta. É o único que pode adicionar ou remover domínios do diretório.

RID Master: Responsável por alocar/gerenciar RID’s (Relative ID’s – identificação única de objetos utilizada em conjunto com o SID) em todos os outros domain controllers.

PDC Emulator: Responsável por sincronizar o horário entre todos os dispositivos conectados ao domínio. Além disso, controla muitas funções em relação a erros de login, bloqueio de contas, dentre outros.

Infrastructure Role: Responsável por atualizar os SID’s e nomes de objetos entre os domain controllers.

Iremos executar esta atividade, principalmente quando houver o fim do “Life Cycle” de um domain controller – seja por hardware antigo ou fim de suporte da versão do Windows. Outras situações são aplicáveis, como por exemplo um servidor que apresenta blue screen, travamentos, ou qualquer outro problema que demonstre diminuição da confiabilidade do mesmo.

A virtualização minimiza em grande parte as dificuldades de migração de hardware, mas é importante lembrar que as boas práticas da Microsoft ainda recomendam manter pelo menos um domain controller físico.

O primeiro passo é ter o novo servidor em pleno funcionamento, adicionado ao domínio e promovido a Domain Controller – Instale a Role do AD DS e execute o utilitário dcpromo.exe.

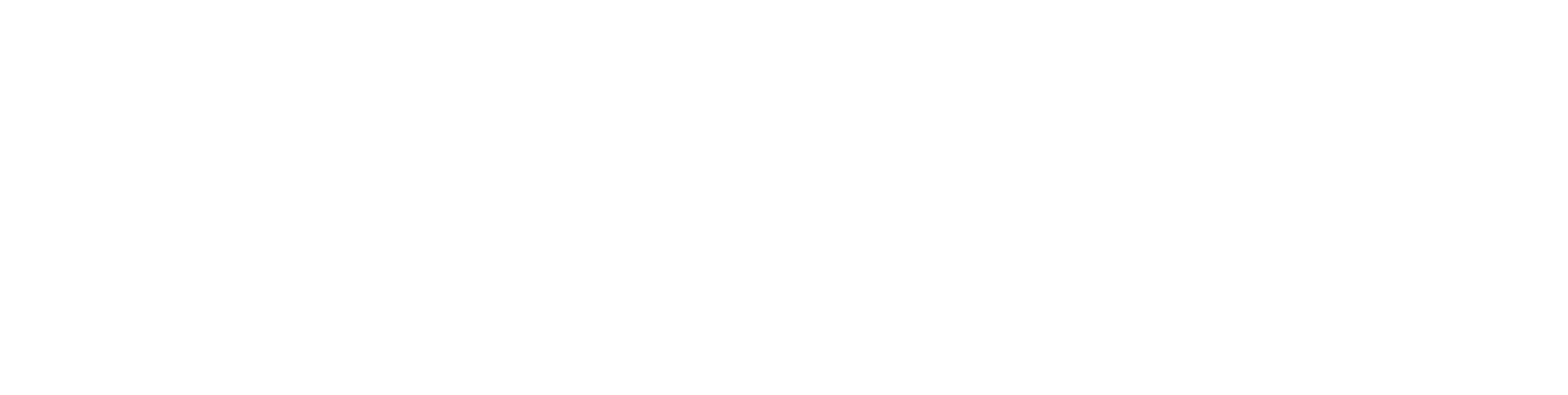

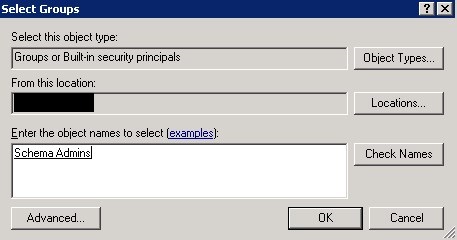

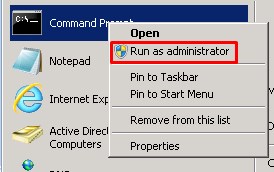

Antes de tudo, adicione seu usuário ao grupo Domain Admins e principalmente ao Schema Admins:

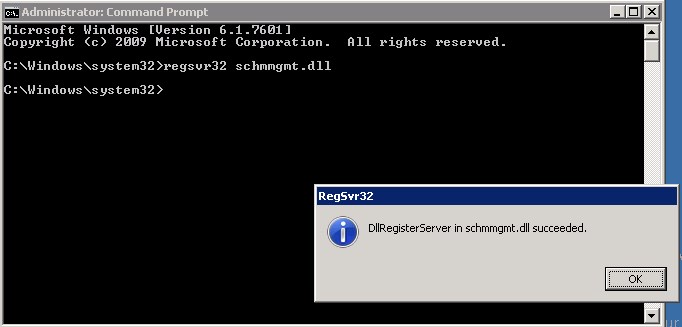

Em seguida, no novo Domain Controller, execute o prompt de comando com privilégios de administrador.

Execute o comando abaixo para registrar a DLL.

# regsvr32 schmmgmt.dll

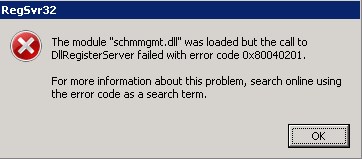

Caso você veja a mensagem de erro abaixo, certifique-se que realmente adicionou o usuário aos grupos anteriormente citados e se o prompt está sendo executado com a função “Run as Administrator”.

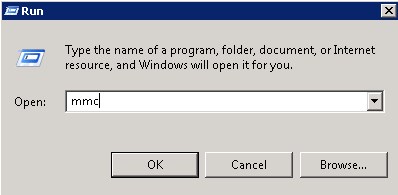

Abra o “Executar” e digite mmc.

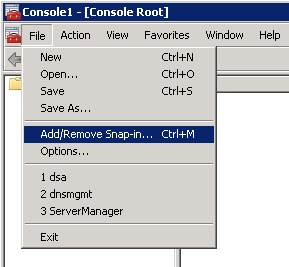

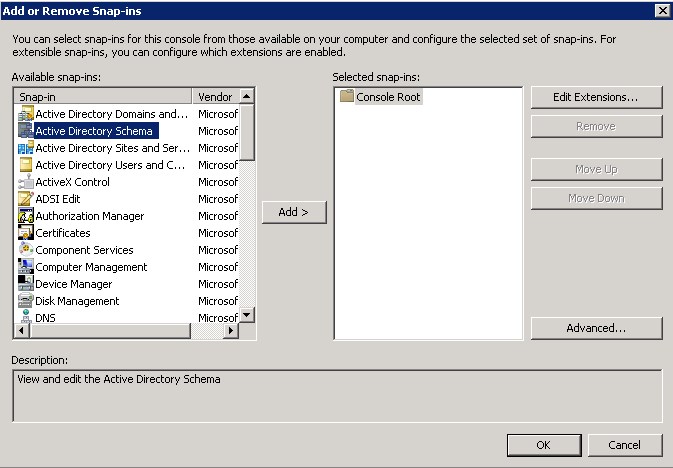

Com o MMC aberto, iremos adicionar a Snap-In “Active Directory Schema”, para tal clique em File Add/Remove Snap-in.

Em seguida selecione a opção “Active Directory Schema”, clique em “Add” e por fim em “OK”.

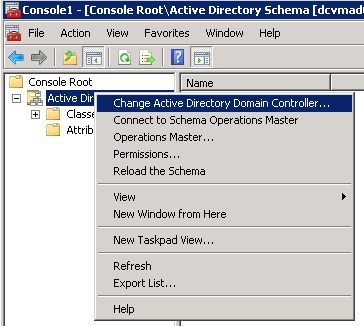

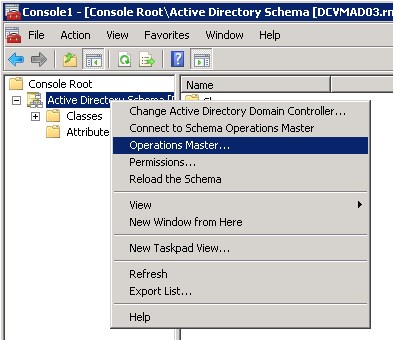

Clique com o botão direito em Active Directory Schema e selecione a opção “Change Active Directory Domain Controller…”.

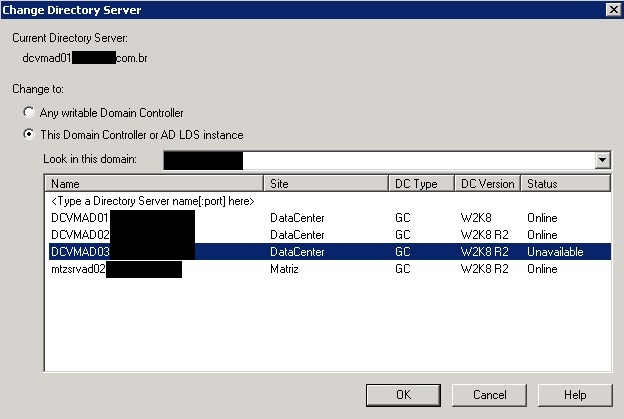

Na próxima tela selecione o novo Domain Controller. Neste artigo utilizamos como exemplo o servidor “DCVMAD03”, e clique em “OK”.

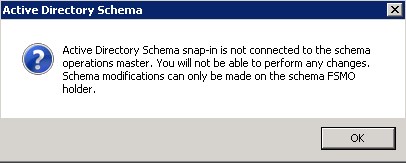

A mensagem abaixo irá ser mostrada, clique em OK e continue.

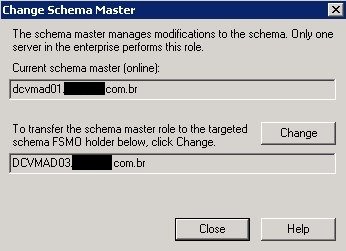

Clique novamente com o botão direito em “Active Directory Schema” e agora selecione a opção “Operations Master…”.

Na tela que foi aberta, apenas clique em “Change” e confirme as próximas mensagens de sucesso. Após isto, este MMC/Snap-In pode ser fechado.

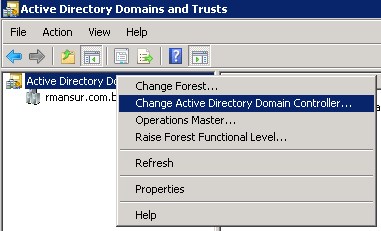

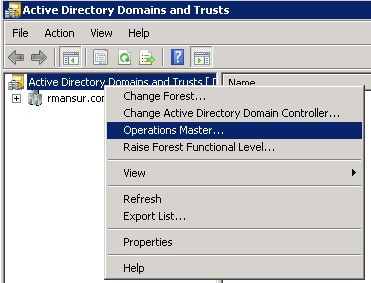

Agora abra a console “Active Directory Domain and Trusts”.

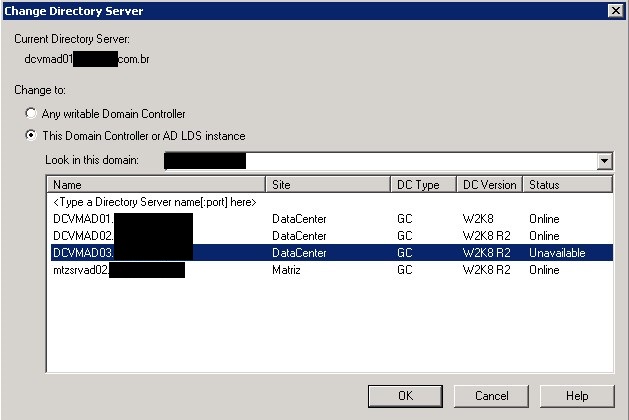

Iremos basicamente executar o mesmo procedimento que foi realizado no mmc anterior. Clique com o botão direito em “Active Directory Domain and Trusts” e em seguida selecione a opção “Change Active Directory Domain Controller…”

Selecione o novo servidor e clique em OK e confirme as próximas mensagens que podem aparecer.

Clique com o botão direito em “Active Directory Domains and Trusts” e selecione a opção “Operations Master…”.

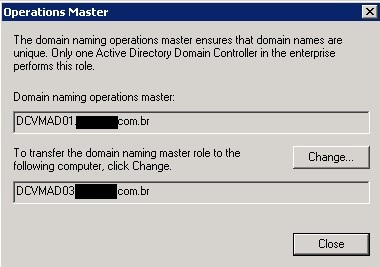

Na próxima tela clique em “Change” e em seguida em OK.

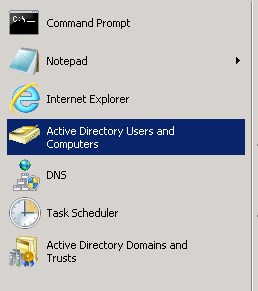

Após este procedimento podemos fechar a console. Com isso já temos migrados dois roles FSMO. Os próximos passos precisam apenas de uma única console – “Active Directory Users and Computers”.

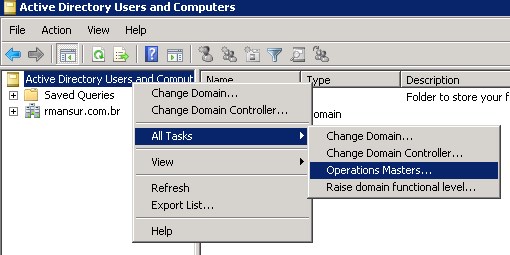

Após abrir a console, clique com o botão direito em “Active Directory Users and Computers”, selecione “All Tasks” e depois “Operations Master…”.

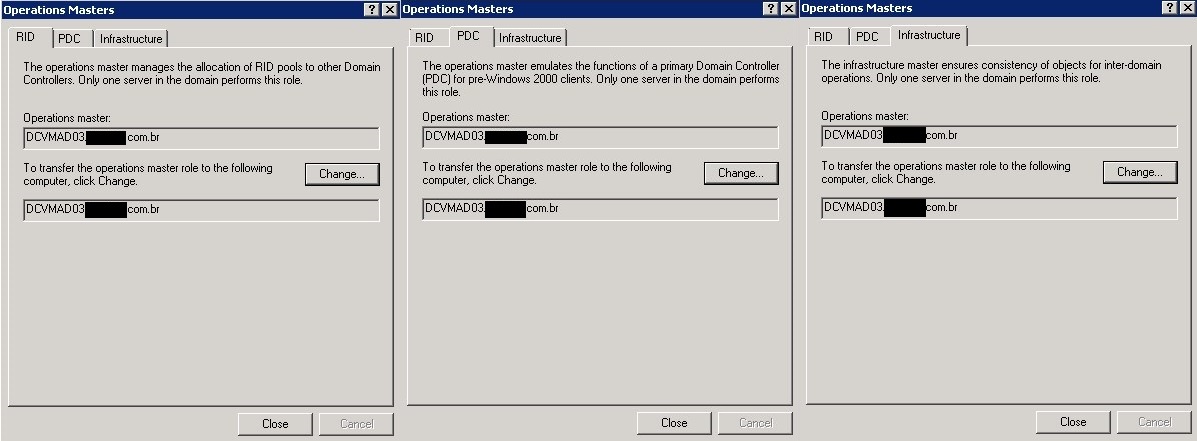

Nesta tela, teremos três abas (RID, PDC e Infrastructure.), em todas elas iremos clicar em “Change…” e confirmar, assim teremos migrados as três últimas roles. O resultado final deve ficar similar as imagens abaixo.

Terminando os passos acima, migramos todas as roles FSMO – de grande importância para um domínio Active Directory. Também aumentamos a confiabilidade passando estas atividades para um servidor novo. Caso queira saber mais sobre as Roles FSMO, recomendo o seguinte artigo no TechNet.

Entre em Contato

Entre em Contato