Neste TechTip irei descrever como resolver o problema de vulnerabilidade do RC4 nas sessões SSL e priorizar o PFP utilizando a feature DHE. O procedimento abaixo é válido das versões 10.2.x até 11.5.x. A versão 11.6.x já tem este erro corrigido por default.

Este procedimento tem como objetivo resolver um problema comum de vulnerabilidade nas conexões SSL no Big-IP. O RC4 é um tipo de criptografia utilizada nas conexões (SSL3, TLS1, TLS1.1, TLS1.2), este cipher não discarta a chave da sessão, que também não é aleatória e utiliza texto simples, causando problemas bem graves de segurança nas conexões SSL. No intuito de resolver estes problemas, temos que realizar a configuração do Diffie-Hellman Ephemeral (DHE) priorizando o Perfect-Forward-Privacy (PFP), que faz com que esta chave seja privada e aleatória com a desabilitação do RC4, deixando de ser utilizada em texto simples.

Desabilitar o RC4 e priorizar o PFP

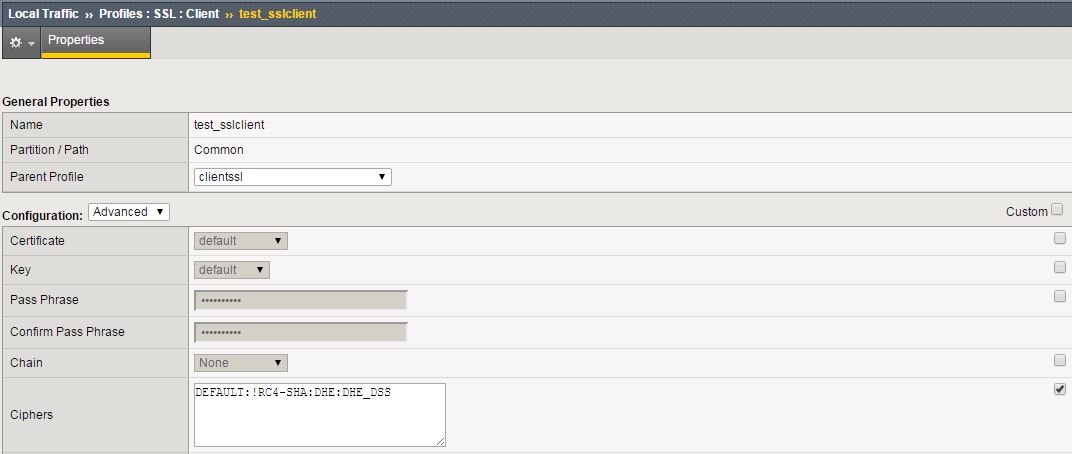

Segue procedimento conforme a tela e legenda abaixo:

Local Traffic ›› Profiles : SSL : Client ›› Acessar o cliente SSL >>

No campo “Configuration” >> Mudar para advanced

No caixa “Ciphers” >> Dar o comando >> :!RC4-SHA:DHE:DHE_DSS

Comandos para realizar os testes do RC4 e PFP

Para realizar os testes os seguintes comandos deverão ser levados em consideração

Testar o bloqueio do RC4:

openssl s_client -cipher 'RC4-SHA' -connect “IP_do_VS”:443 -Tipo_do_certificado

Recebendo a resposta acima para a linha de comando realizada o RC4 estará desabilitado nas conexões SSL.

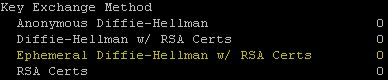

Testar a priorização do PFP:

tmsh show ltm profile client-ssl “Nome do profile”

Para conferir se o PFP está habilitado basta verificar se o DHE está incrementando os valores.

Neste artigo, descrevi como fazer a correção de vulnerabilidade do RC4 e de priorização do PFP nas conexões SSL. Este procedimento é super importante para a parte de segurança no Big-IP, visando uma maior confiabilidade no serviço.