Um dos malwares mais comuns atualmente é o do tipo “Command and Control” o qual transforma o computador em um “host zumbi” e é controlado remotamente sem que o usuário perceba. Esses hosts infectados, já transformados em “botnets”, podem roubar informação sensível (desde números de cartão de crédito até dados confidenciais) e começam a se comunicar de dentro para fora contatando domínios considerados maliciosos.

Na maioria das vezes ambientes corporativos possuem servidores DNS responsáveis por receber as consultas e responder para os hosts. Caso não possam resolver, executam a consulta para um servidor externo. Devido este intermédio realizado pelo servidor DNS, os administradores não sabem quais são as máquinas que estão consultando domínios maliciosos e não conseguem bloquear o tráfego indesejado.

Este artigo tem como objetivo expor quais as configurações que devem ser realizadas no NGFW (Next Generation Firewall) da Palo Alto Networks para prover visibilidade de quais são as máquinas possivelmente infectadas que estão tentando fechar comunicação com servidores externos.

A configuração consiste em criar dentro do perfil de Anti-Spyware um endereço IP fictício, para o qual o equipamento da Palo Alto resolverá todos os domínios maliciosos. Desta forma, todos os hosts que buscarem este IP estão tentando estabelecer conexões externas indevidamente.

Nota: É de extrema importância neste procedimento o uso de um endereço IP que não exista em sua estrutura, bem como também garantir que o tráfego de DNS e HTTP passe através do equipamento da Palo Alto. É importante enfatizar que uma licença de “Threat Prevention” é necessária. Se estas condições não forem cumpridas, não é possível assegurar o sucesso do procedimento.

Siga os passos abaixo: Certifique-se sempre que as mais recentes atualizações de Antivírus estão instaladas, pois estas são responsáveis por atualizar a lista de domínios maliciosos.

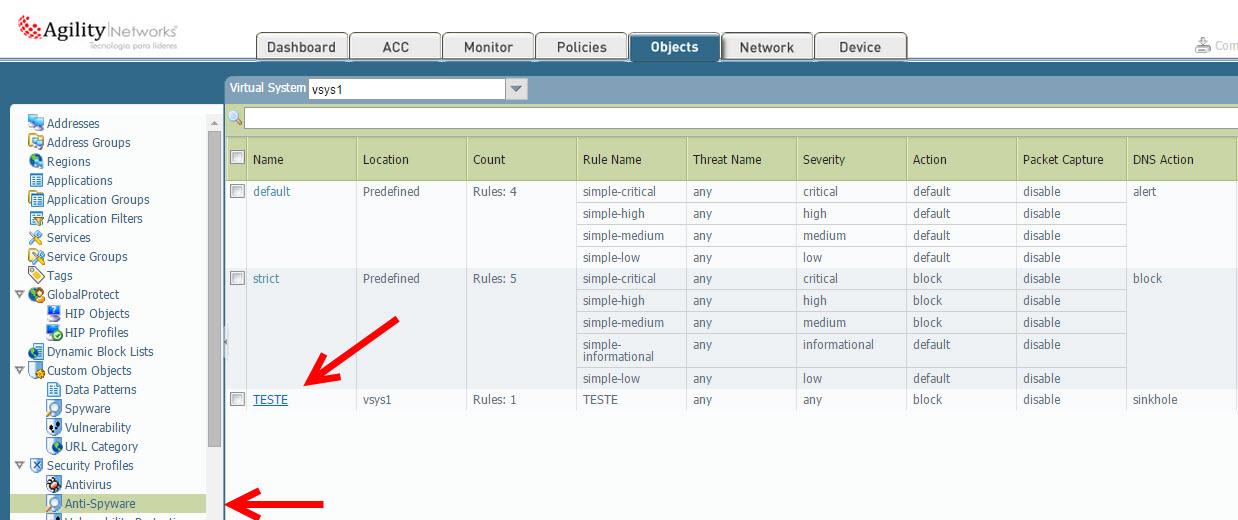

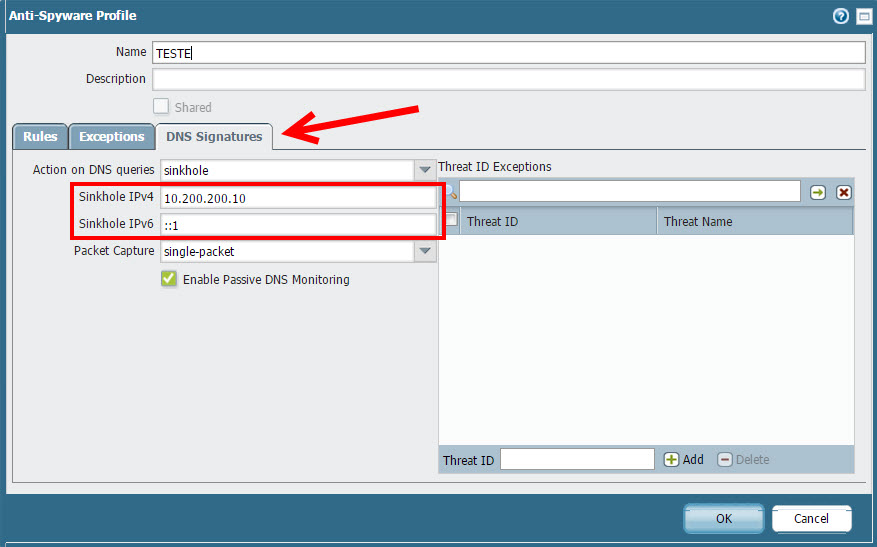

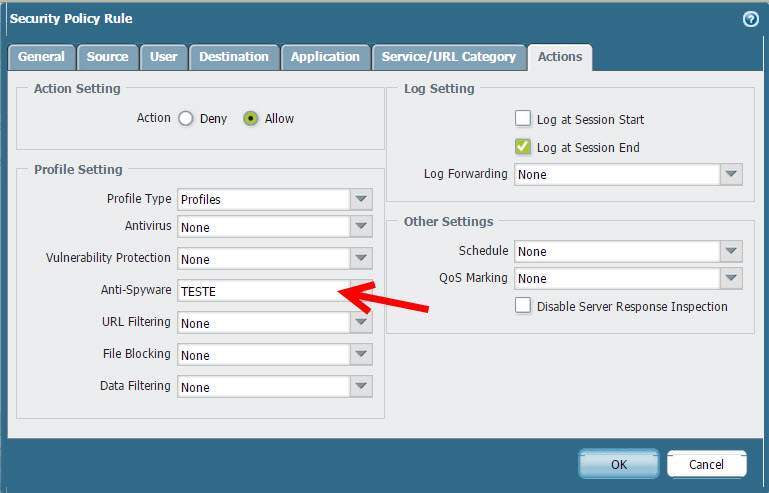

1- Vá em Objects > Anti-Spyware e clique no perfil que deseja realizar a configuração.

2- Vá na aba DNS Signatures. Mude o campo Action on DNS queries para sinkhole e configure os endereços IPv4 e IPv6. Escolha um endereço IP fictício (que não faça parte da sua rede). Para o IPv6, mesmo que não exista, o campo deve ser preenchido. Coloque “::1”, conforme o exemplo abaixo.

3- Associe o perfil de Anti-Spyware a uma regra que permita tráfego de DNS de dentro do ambiente para fora.

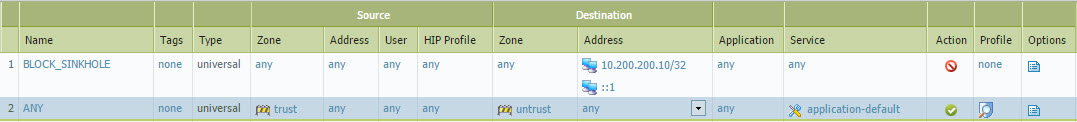

4- Assegure agora que existe uma política que bloqueará todo tráfego das máquinas infectadas para os IPs fictícios.

5- Aplique as configurações clicando em Commit

Este TechTip tem o objetivo de demonstrar os passos para configurar o DNS Sinkhole, recurso dos equipamentos da Palo Alto Networks que tem como função identificar e bloquear atividades suspeitas que envolvam consultas DNS. Além de mitigar riscos por meio do bloqueio de tráfego malicioso, ganha-se a visibilidade de hosts internos que estão se comunicando com domínios que não são confiáveis. Isso permite que o administrador identifique precisamente os hosts com problemas e possa agir de forma que dificulte as ações maliciosas destes hosts.

Entre em Contato

Entre em Contato