Por Fernando Rodrigues:

Na escalada do crescimento tecnológico as empresas consumidoras de tecnologia estão demandando mais e mais serviços que tenham confiabilidade, alta performance, alta disponibilidade e nos últimos anos devido a vários escândalos de vazamento de dados por invasão e/ou por interceptação do tráfego na malha de dados por segurança.

Para poder melhorar a segurança do tráfego de dados entre servidores e clientes as empresas estão adotando largamente a utilização do SSL (Secure Sockets Layer “Camada de Soquetes Seguro- em tradução livre”). Mas como continuar tendo o mesmo desempenho na aceleração de aplicações se o tráfego está todo criptografado?

Pensando nisso a Riverbed criou essa feature a qual permite que os equipamentos Steelhead® escutem o tráfego criptografado abrindo o pacote de dados otimizando-o, criptografando-o novamente e enviando-o ao destino. Dessa forma permite aceleração/otimização e mantém a segurança na troca de pacotes.

Solicitando chave de licença SSL.

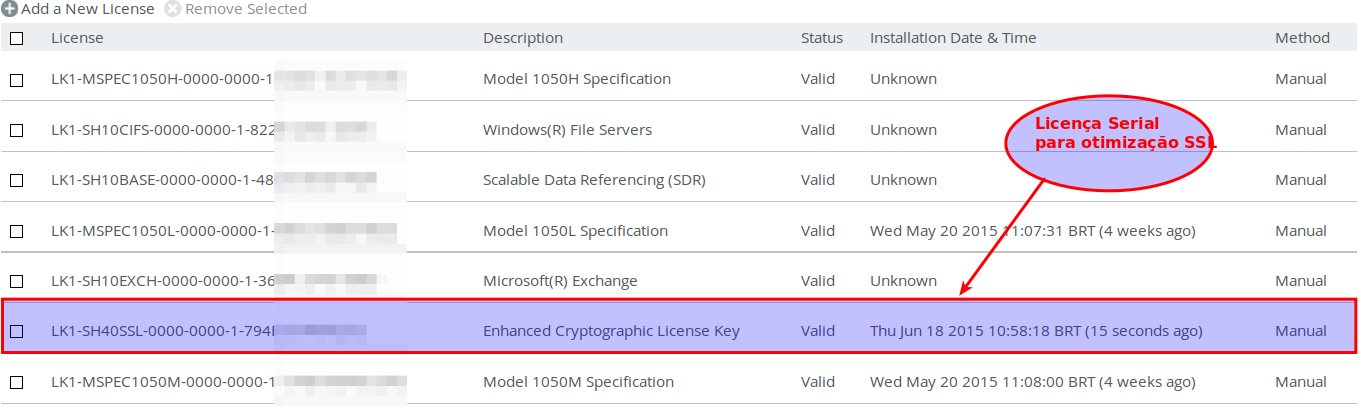

Para que seu Riverbed Steelhead® seja capaz de otimizar trafego SSL você deverá primeiro verificar em seu equipamento na aba: Configure › Maintenance › Licenses e lá deverá ter uma licença parecida com este exemplo da figura.

Figura 1: exemplo de licença para tratar trafego SSL

Observação: Caso não possua esta licença você poderá adquiri-la em https://support.riverbed.com/content/support/my_riverbed/ssl.html. O procedimento poderá ser encontrado em outro tech tip.

Estabelecendo sessão de confiança entre os pares

Nesta parte do processo de configuração faremos com que os riverbeds troquem suas chaves auto assinadas para que saibam que podem fazer otimização de tráfego SSL.

Abaixo segue um exemplo de como gerar e trocar as chaves.

1) Gerando certificado auto assinado nos appliances.

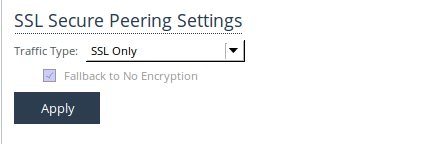

Em SSL > Secure Peering (SSL) na check box SSL Secure Peering Settings deixar conforme figura abaixo.

Figura 2: Escolhendo tipo de secure peering

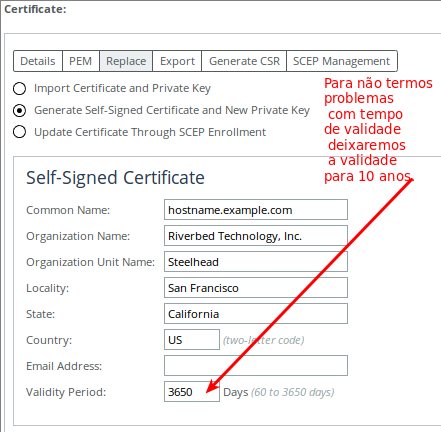

2) Gerando certificado auto assinado

Em SSL > Secure Peering (SSL) Certifcate: na aba replace deveremos selecionar a aba replace > Generate Self-Sign Certificate and New Private Key. Conforme exemplo abaixo.

Figura 3: Escolhendo tipo de secure peering

Obs: Este procedimento deverá ser feito em todos os pares que receberam este tipo de tráfego

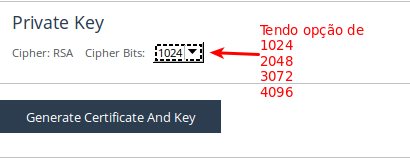

3) Nível de criptografia

Nesse passo você determinará o nível de criptografia que será gerado seu certificado.

Figura 4: Nível de criptografia

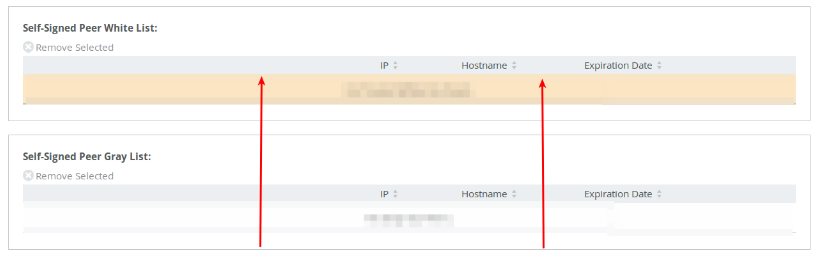

4) Selecionando os parceiros que farão otimização SSL.

Para efetivar a relação de confiança e selecionar os parceiros que iraão realizar a otimização de tráfego SSL, devemos procurar seus devices, na lista de elegíveis que o Steelhead® monta no seu processo de autodescoberta e passá-los da lista cinzenta (Gray List) para a lista branca (White List). Conforme figura exemplo abaixo.

Figura 5: movendo os equipamentos da lista cinza para a lista branca

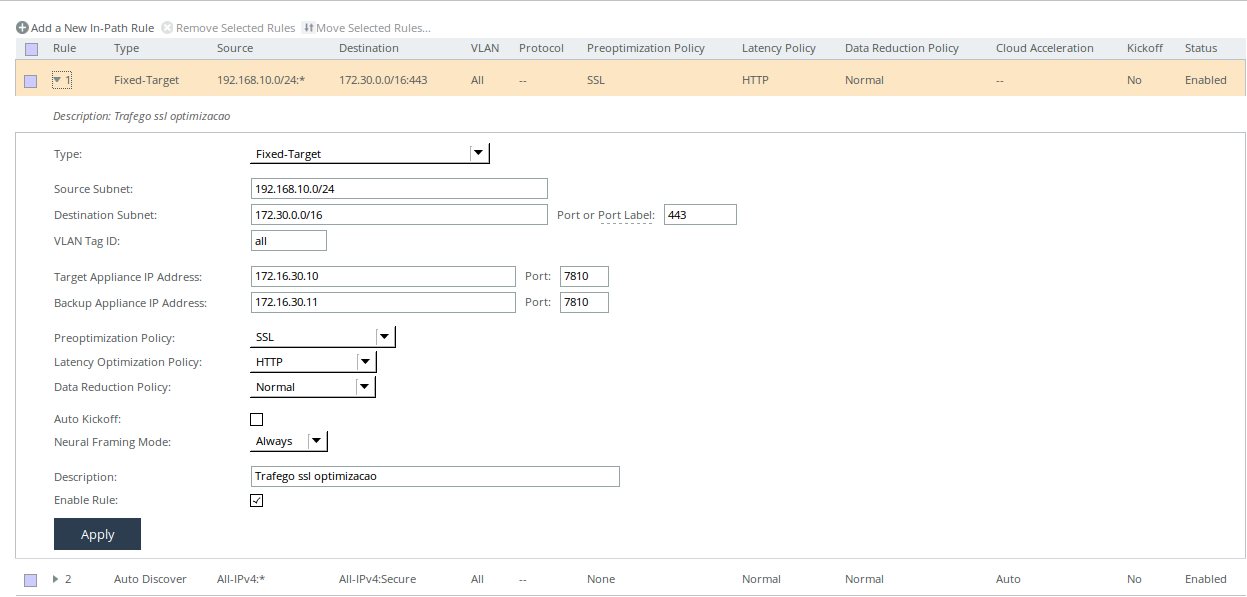

5) Criando Regras de Inpath para otimização SSL lado client

Neste passo iremos criar uma regra de inpath visando a otimização HTTPS na qual:

Type: será fixed-taget = a qual direcionaremos a regra somente para o servidor escolhido.

Source Subnet: a rede da qual partirá a solicitação https (rede client)

Destination Subnet : Rede ou Host que recebera tal tráfego

Port Label: Porta de Serviço que ocorre tráfego SSL (default 443)

Vlan Tag Id: Vlan a qual a rede local pertence

Target Appliance Ip Address: Endereço do Riverbed Ativo lado Server

Backup Appliance Ip Address: Endereço do Riverbed backup lado server (Se houver)

Port: 7810 >> Porta Tcp de serviço do Steelhead para troca das informações.

Preoptimization Policy: Tipo de política de otimização (no caso SSL)

Latency Optimization Policy: Política de Latência de otimização (HTTP) para outros tipos de tráfego, deixar como normal.

Data Reduction Policy: Normal

Auto kickoff: esse campo ao ser habilitado dá um reset todas as sessões preexistentes ao se aplicar a regra ou se fizermos alguma alteração na existente e reaplicá-la. As boas práticas recomendam que em ambientes de produção esta checkbox fique desabilitada.

Neural Framing Mode : Always.

Abaixo uma figura com um exemplo de regra para trafego HTTPS.

Figura 6: exemplo de regra inpath lado cliente

Obs: Esta regra deve sempre ficar acima da regra default Secure e não é recomendável sua exclusão.

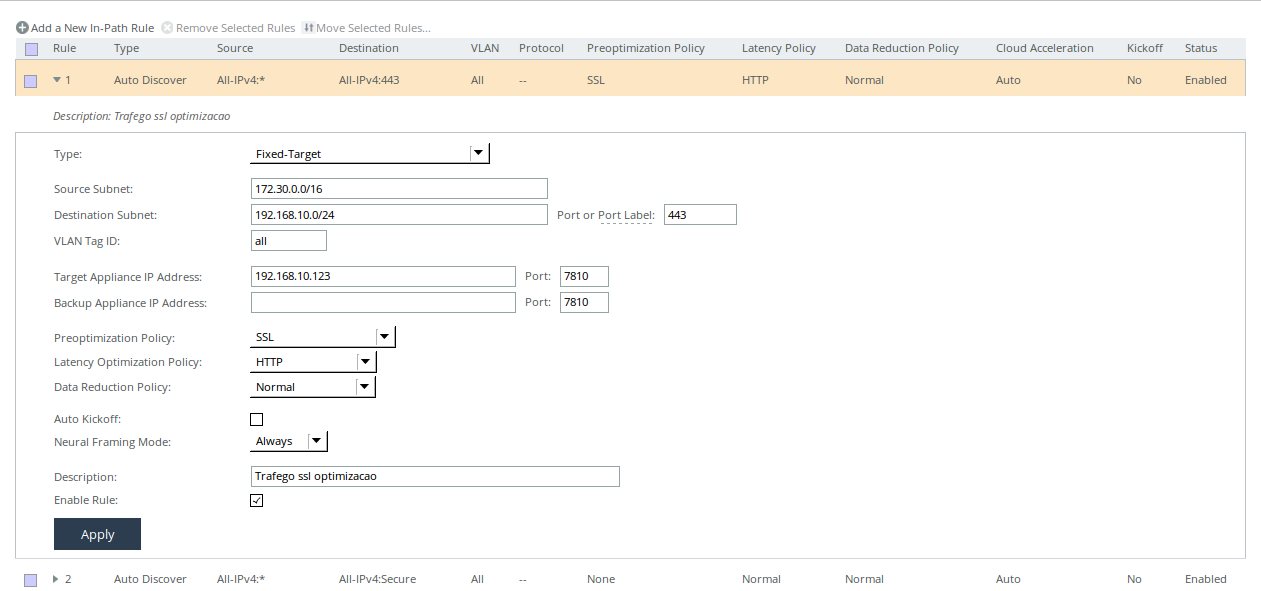

6) Criando Regras de Inpath para otimização SSL lado Server

Do lado Server a regra deverá ficar da seguinte forma.

Figura 7: exemplo de regra inpath lado server

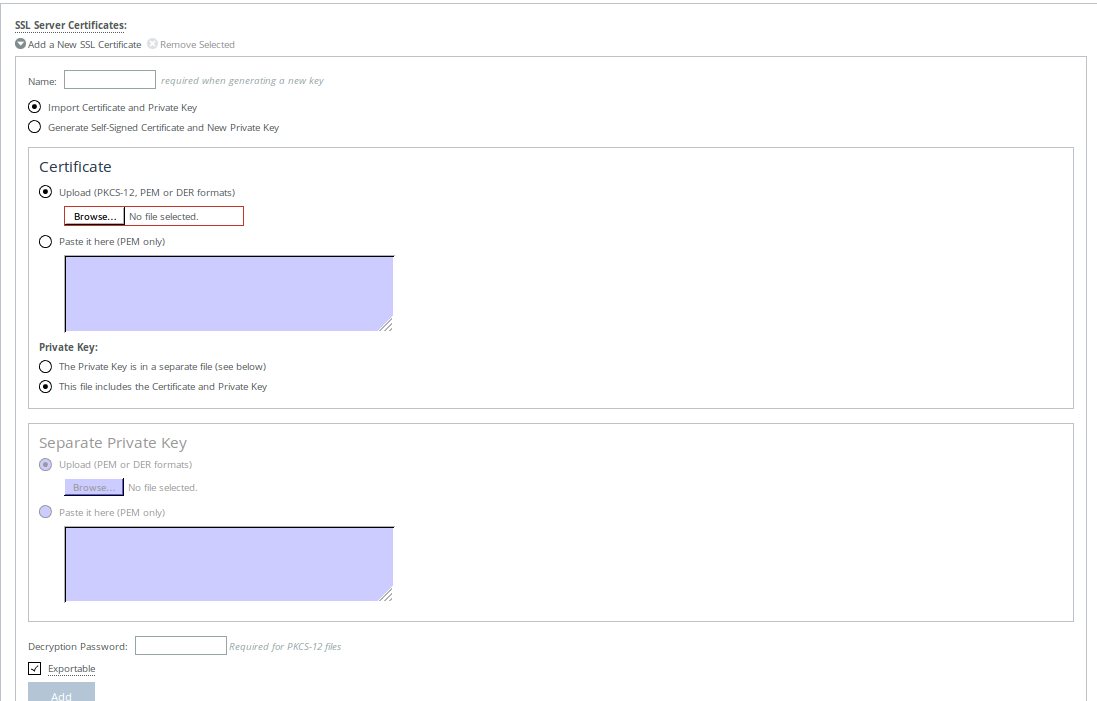

7) Importando certificado da aplicação.

Para que o Steelhead® consiga quebrar a criptografia e realizar a otimização na aplicação deveremos importar o certificado e a chave do servidor da aplicação em questão em: Optimization>SSL Main Setitings.

Para isso o certificado e chave deverá estar nos seguintes formatos: Pkcs-12,Pem ou DER preenchendo os campos que a figura pede após isto deverá ficar como no exemplo abaixo.

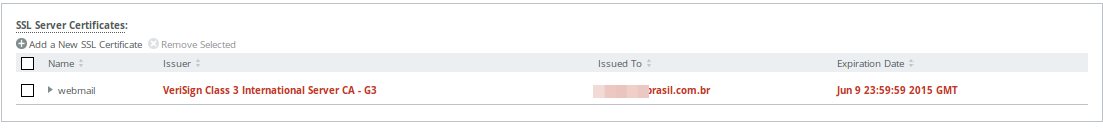

Antes

Figura 8: Campo de importação certificado

Depois da importação

Figura 9: Certificado exportado

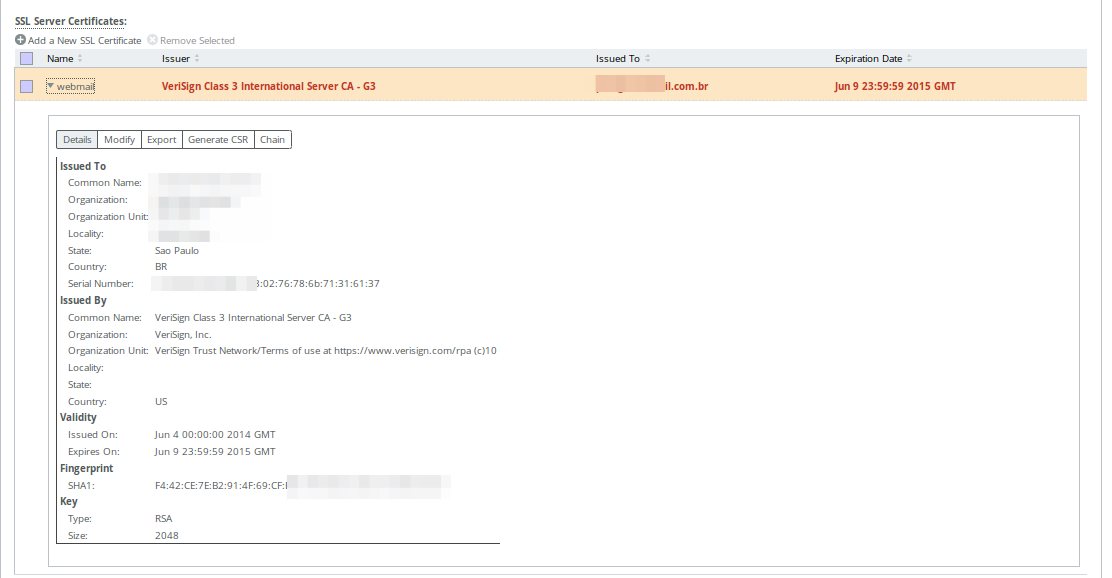

Certificado no detalhe

Figura 9.1: detalhes do certificado exportado

Após esses passos iremos salvar as configurações e efetuar o restart do serviço de optimização.

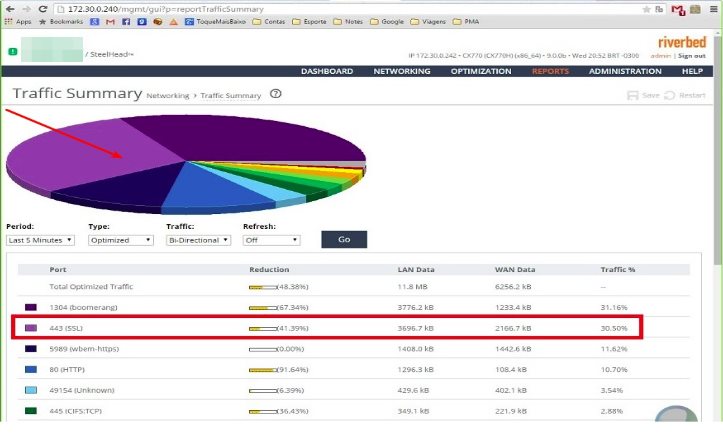

E após isso para evidenciar o tráfego ssl iremos em: Reports > Network >Traffic Sumary e verificaremos algo parecido com esta figura.

Figura 10: exemplo de relatório com ssl otimizado

Dessa forma o Riverbed Steelhead estará pronto e poderá trabalhar com aceleração do tráfego SSL.