Senhas são talvez o elo mais fraco em qualquer sistema de segurança existente hoje em dia. Nem sempre o administrador, que tem conhecimento de questões relacionadas à segurança da informação, pode acompanhar o usuário e garantir que ele faça uma escolha de senha segura. Muitas vezes, nem mesmo quando se define regras para senhas pode-se ter 100% de certeza que uma senha segura será a escolhida.

O ataque por Brute Force consiste em um grande volume de tentativas do mesmo endereço IP de origem ou destino para invadir um sistema. O uso mais comum deste ataque é para descobrir senhas testando todas as alternativas possíveis (combinando todos os caracteres existentes).

O perfil de Proteção de Vulnerabilidades do Palo Alto Networks inclui assinaturas para protegê-lo de ataques de Brute Force. Este documento descreve as etapas para configurar uma política de segurança para bloquear ataques de Brute Force na página GlobalProtect Portal.

Siga os passos abaixo:

A partir do WebUI

1 – Criar um perfil de vulnerabilidade. Vá Object > Security Profiles > Vulnerability Protection.

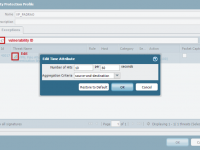

2 – Clique no ícone “Edit” na coluna Threat Name para abrir a janela Edit Time Attribute.

Definir o número de ocorrências detectadas em  e ajustar a janela de tempo para disparar a ação definida

e ajustar a janela de tempo para disparar a ação definida  . O padrão é 10 hits dentro de uma janela de tempo de 60 segundos. A imagem abaixo mostra um exemplo de um perfil de vulnerabilidade configurado. Ao criar o perfil, procure o ID vulnerabilidade 40017 na barra de pesquisa e marque a caixa Ativar.

. O padrão é 10 hits dentro de uma janela de tempo de 60 segundos. A imagem abaixo mostra um exemplo de um perfil de vulnerabilidade configurado. Ao criar o perfil, procure o ID vulnerabilidade 40017 na barra de pesquisa e marque a caixa Ativar.

Para acessar a lista de vulnerabilidades de Brute Force, acesse: https://live.paloaltonetworks.com/docs/DOC-1367

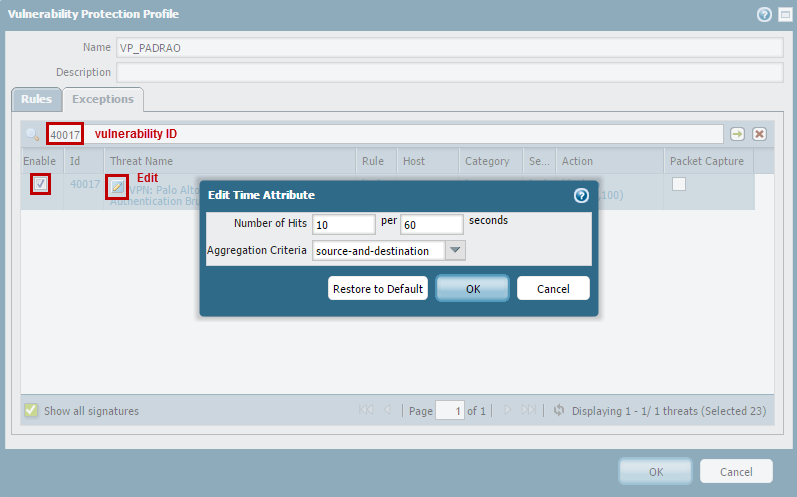

3– Defina a ação como block-ip. Com esta opção, um tempo de bloqueio pode ser configurado e monitorado por ‘source ip` ou ‘destination ip`.

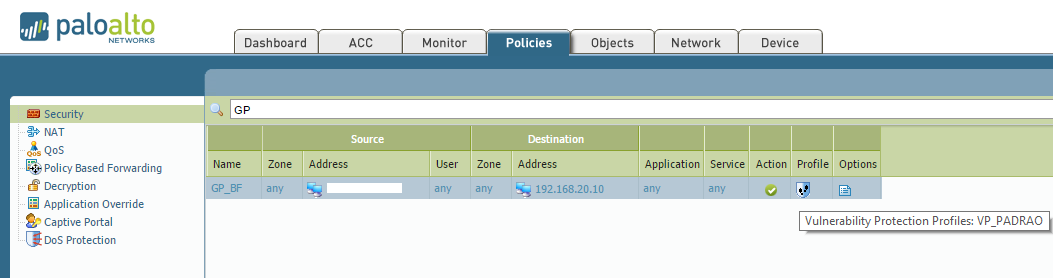

4 – Criar uma política de segurança e aplicar este perfil de vulnerabilidade. 5 – Ao criar uma política de segurança, adicione o endereço IP do portal em Destination Addresse selecione o perfil de vulnerabilidade criada no passo 3 acima.

Siga estes passos para testar se ele está funcionando.

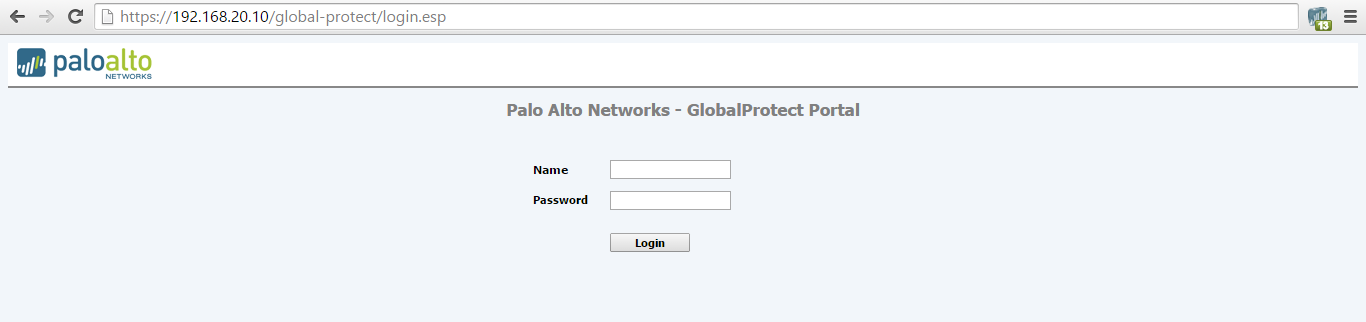

1 – É assim que a página GlobalProtect Portal aparece quando os usuários tentam autenticar pela primeira vez:

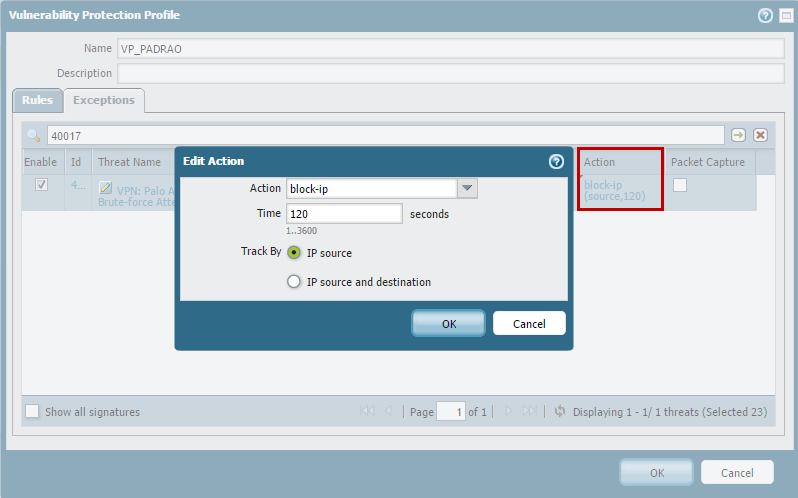

2 – Faça o login no portal usando nomes de usuário e senhas aleatórias. O firewall processa tentativas de login incorretas para as primeiras nove vezes. A figura abaixo mostra a página GlobalProtect Portal durante as nove tentativas frustradas:

3 – Após 9 tentativas frustradas , o usuário não será autenticado mesmo com as credenciais corretas. A página do GlobalProtect Portal aparece da seguinte forma após as tentativa frustradas:

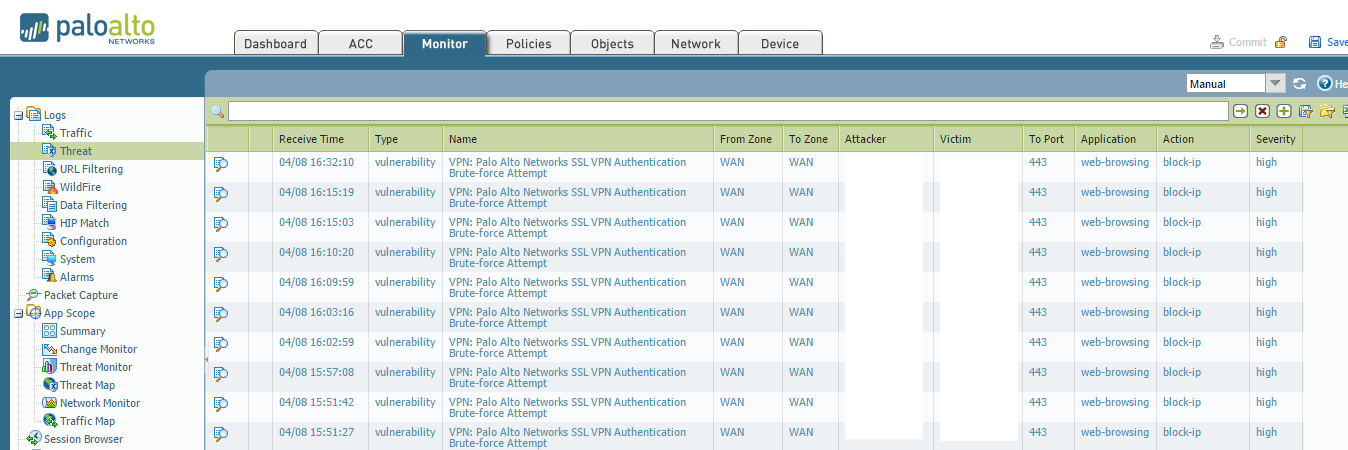

É possível verificar em threat logs tentativas de autenticação Brute Force. Vá em Monitor > Logs > Threat

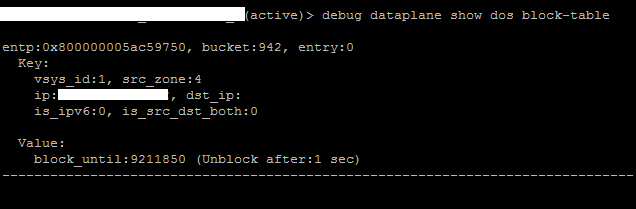

4 – Se a ação block-ip foi configurado, verifique a lista de bloqueios no CLI com o comando:

>debug dataplane show dos block-table

Para remover o ip da tabela de bloqueio, usar o comando no CLI;

> debug dataplane reset dos block-table

Definir a ação block-ip é geralmente a melhor opção para uma assinatura Brute Force. Block-ip protege o recurso e também minimiza a utilização de recursos no firewall.