Este documento descreve como identificar as políticas de segurança não utilizados em um Palo Alto Networks.

Siga os passos abaixo:

A partir do WebUI

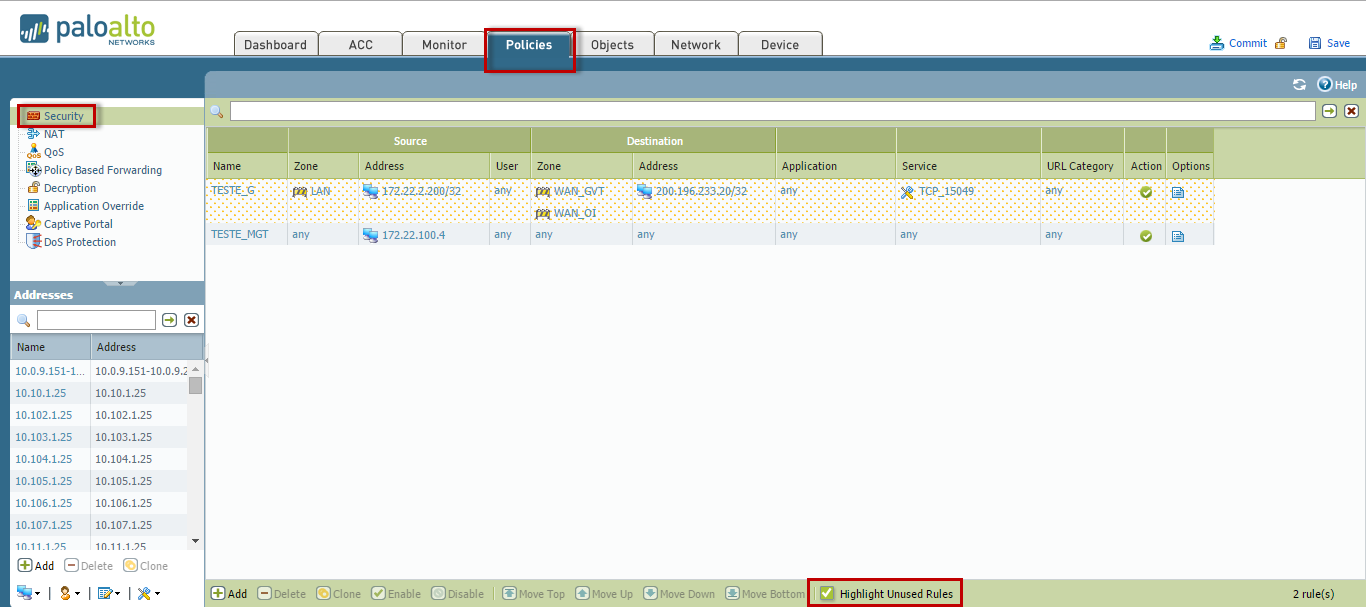

1 – Vá em Policies > Security.

2 – Check Highlight Unused Rules na parte inferior da página.

- Todas as regras que não são utilizadas desde o dataplane iniciado serão destacadas.

- Os contadores para regras não utilizadas iniciam quando o dataplane é inicializado. Isto significa que as regras marcadas como não utilizadas, não têm sido usadas desde que o firewall tiver sido reinicializado, não desde que a regra foi criada.

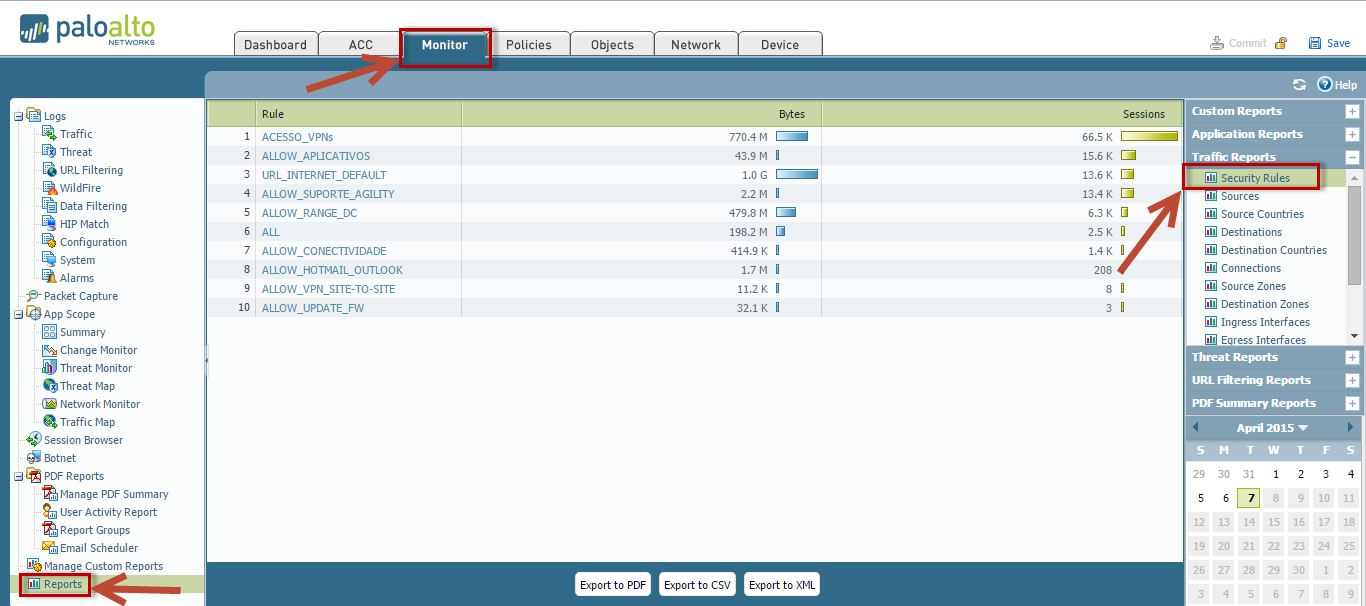

Para verificar as regras que têm sido utilizadas, é possível visualizar no relatório pré-definido chamado Security Rules. Este relatório irá mostrar a regra, bytes e informação relativa a quantidade de sessões.

1 – Vá em Monitor > Reports.

2 – No lado direito da tela, selecione Traffic Reports > Security Rules

3 – Selecione o dia pelo o qual vai executar o relatório.

A partir da CLI

Execute o seguinte comando para mostrar as regras de segurança não utilizadas no vsys1:

> show running rule-use rule-base security type unused vsys vsys1

Outros tipos de políticas não utilizadas (como NAT, decryption, app-override, PBF, QOS, e Captive Portal) também podem ser verificados, especificando a opção adequada:

> show running rule-use rule-base <option> type unused vsys vsys1

Onde <option> é uma das seguintes opções:

app-override application override policy

cp captive portal policy

decryption ssl decryption policy

dos dos protection policy

nat nat policy

pbf policy based forwarding policy

qos qos policy

security security policy

Como acontece com as regras não utilizadas exibidas na interface Web, a saída na CLI é dependente de: Dataplane restart – As regras não são utilizadas desde a última reinicialização do sistema.