A maioria dos administradores e técnicos que conhecem o mundo de application delivery conhecem o BIG-IP como uma balanceador de carga. Porém é possível utilizá-lo como um firewall inbound para proteção contra ataques em massa distribuídos. Este techtip irá demostrar de forma sucinta os passos para configurar uma regra permitindo acesso a uma aplicação web.

A maioria dos administradores e técnicos que conhecem o mundo de application delivery conhecem o BIG-IP como uma balanceador de carga. Porém é possível utilizá-lo como um firewall inbound para proteção contra ataques em massa distribuídos. Este techtip irá demostrar de forma sucinta os passos para configurar uma regra permitindo acesso a uma aplicação web.

A maioria dos administradores e técnicos que conhecem o mundo de application delivery conhecem o BIG-IP como uma balanceador de carga. Porém é possível utilizá-lo como um firewall inbound para proteção contra ataques em massa distribuídos. Este techtip irá demostrar de forma sucinta os passos para configurar uma regra permitindo acesso a uma aplicação web.

Application Firewall Manager é um dos módulos do BIG-IP que atua como um firewall protegendo as aplicações internas dos acessos externos. Apenas ressaltando que ele tem como foco proteger tráfego de entrada, garantindo disponibilidade e segurança das aplicações no datacenter. Como ponto forte podemos destacar a proteção contra ataques DoS, DDoS (SSL, DNS, HTTP e protocolos camada 4 como SYN/ICMP/ACL/UDP/TCP/IP/ARP).

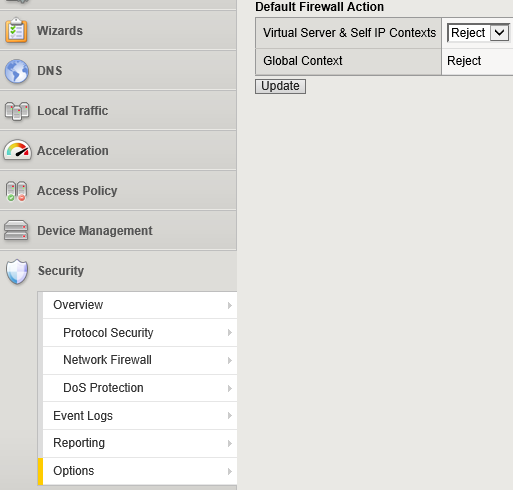

Inicialmente para gerenciar todas as regras dentro do módulo deve-se configurar o BIG-IP para rejeitar ou descartar qualquer tráfego de VIP e Self-IP:

- Em Security -> Options -> Default Firewall Action

- Selecione a opção reject ou drop

- Clique em Update

Imagem 1: Configurando firewall como Deny Default.

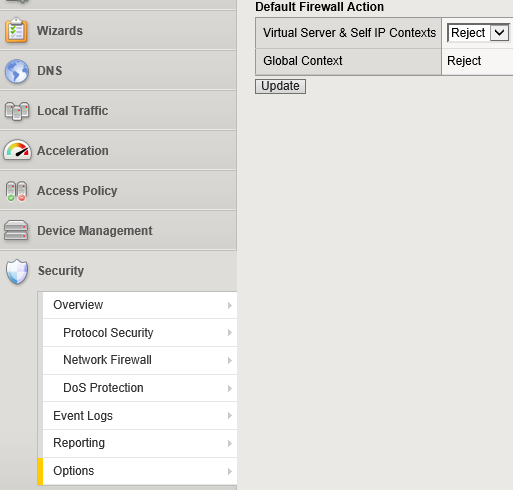

Caso a caixa esteja configurada em H.A, neste caso deve ser criada uma regra dentro do AFM para permitir sincronismo de configurações e failover. Então devemos criar uma regra permitindo comunicação entre os endereços de Self-IP.

Para isso vá em:

Security -> Network -> Active Rules -> Add

Imagem 2: Criação de nova regra.

Name: Defina o nome da regra;

State: Regra ativa;

Protocol: Any

Address/Region: Defina os endereços de Self-IP das duas caixas, pois ao sincronizá-las precisarão estar com a mesma regra;

Destination: Endereços de Self-IP;

Action: Accept;

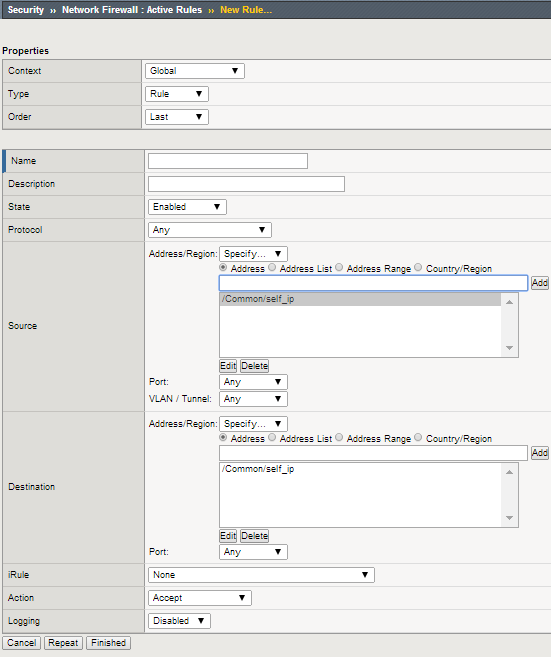

Imagem 3: Regra criada dentro de Active Rules.

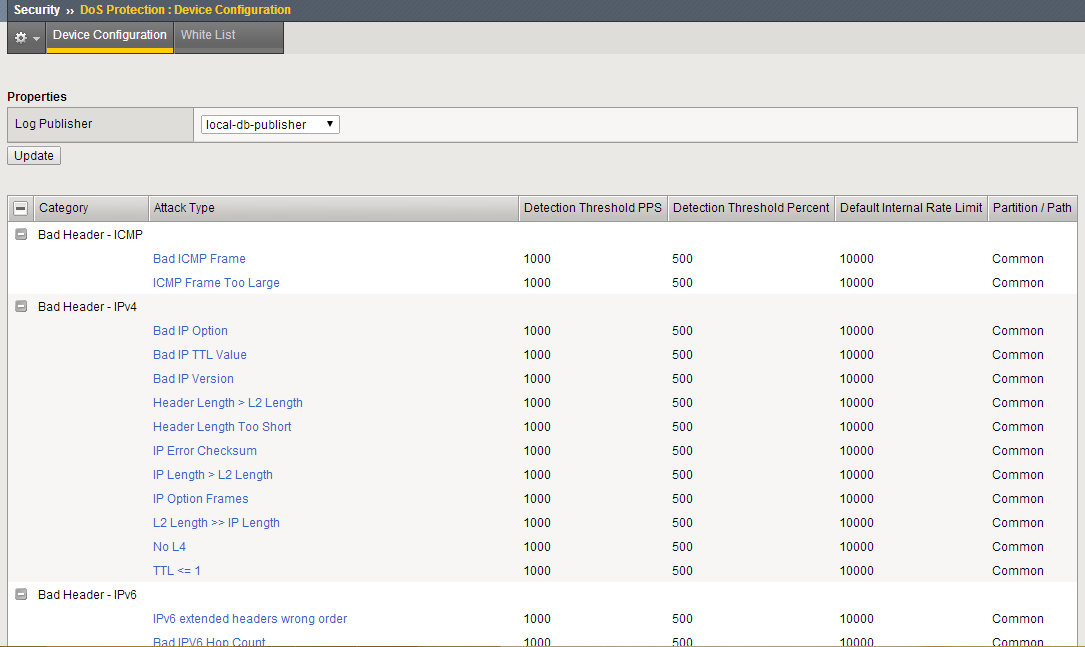

Importante ativar os Threshold de DoS. Alguns parâmetros vêm como ilimitado. O correto é entender o volume de acessos às aplicações para colocar os valores corretos.

Para isso vá em:

Security -> DoS Protection -> Device Configuration

Para visualizar logs de ataques detectados selecione o Log Publisher desejado.

Modifique os valores clicando no item da lista de Tipo de ataque:

Imagem 4: Alteração dos threshold padrão do Firewall.

Realizando essas configurações basta criar novas regras para habilitar algum recurso dentro da infraestrutura pelo firewall.

O módulo AFM é recomendado para ambientes com alto volume de tráfego que desejam um Firewall simples de administrar com visibilidades dos acessos. O primeiro passo para implementá-lo é fechar os acessos aos endereços de Self-IP para não ter risco de ataque nestes endereços. Feito isso configurar os thresholds de DoS e começar a criação das regras.