O recurso port-security permite o controle mais rígido dos dispositivos que se conectam a sua rede. É uma ferramenta de segurança importante que pode ser adotada nas camadas de acesso das redes de computadores onde ficam os switches que conectam os dispositivos terminais. Esse recurso restringe os computadores (e outros dispositivos terminais) que podem ou não ter acesso à rede cabeada da empresa por meio da verificação dos endereços físicos (MAC) dos quadros que chegam nas interfaces do switch.

Caso ocorra a violação da segurança da interface (uma interface que já atingiu seu número máximo de dispositivos conectados ou um dispositivo que tenta se conectar à rede utilizando um endereço não cadastrado), uma das seguintes ações pode ser tomada:

Protect – Recusa os quadros com endereços desconhecidos (drop) sem bloquear a porta.

Restrict – Recusa os quadros com endereços desconhecidos (drop) sem bloquear a porta, e incrementa a contagem de violação enviando uma mensagem informativa (logs e SNMP) ao administrador da rede.

Shutdown – Ação na qual o switch restringe a interface com o serviço habilitado, descartando todo tráfego, envia mensagens informativas (logs e SNMP) ao administrador da rede e desativa a interface. Por padrão, as interfaces configuradas com a tecnologia vêm com essa ação habilitada.

Uma vantagem é que não há necessidade de cadastrar previamente os endereços MAC de todos os dispositivos terminais conectados, uma vez que existe a opção “stick” que faz o aprendizado dinâmico dos endereços MAC. Além disso, não é necessário que cada interface esteja limitada a um único MAC, sendo esse parâmetro definido pelo administrador. Essa opção é útil para que mais de um dispositivo terminal tenha acesso à mesma interface do switch, o que é comum quando os computadores estão ligados atrás de telefones IP (que possuem um switch embutido em sua eletrônica) ou mesmo quando um determinado ponto de rede é compartilhado por mais de uma máquina. Também é possível determinar um período de validade dos endereços aprendidos dinâmicamente.

A principal vantagem de ativar esse recurso nas interfaces dos switches é mitigar um ataque muito comum em redes de computadores denominado “MAC Flood”. Esse ataque consiste em enviar muitos quadros falsos com endereços MAC aleatórios, prática que rapidamente estoura o limite de registros da Tabela MAC dos switches. Dessa forma os switches passam a se comportar como hubs porque não há informação íntegra sobre qual dispositivo está conectado em qual interface, implicando em péssimo desempenho decorrente dos sucessivos broadcasts. Esse ataque é muito simples de ser realizado a partir de ferramentas já conhecidas e potencialmente perigoso para qualquer rede porque um atacante pode derrubá-la em poucos minutos se tiver acesso físico a um ponto da rede.

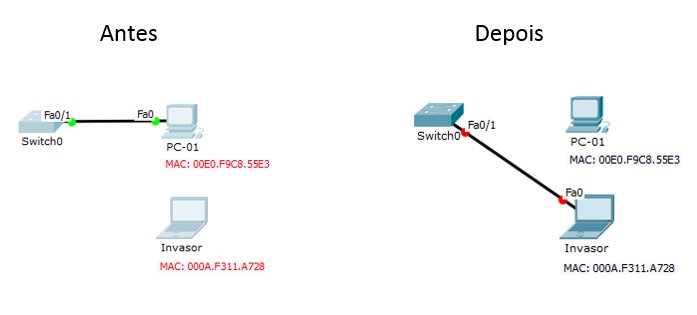

Abaixo uma topologia simples feita no simulador Cisco Packet Tracer para simular o port-security. Após realizar a configuração do port-security no switch, iremos conectar o laptor “invasor” na mesma interface em que estava conectada a máquina confiável. Configurar o endereço IP no PC, Laptop e Switch.

Abaixo segue o exemplo para habilitar o port-security com aprendizado dinâmico do endereço MAC (stick). Bastam as poucas linhas de comando apresentadas abaixo, destacando que a ação padrão na ocorrência de uma violação é shutdown – por isso a última linha pode ser omitida:

Switch(config)# interface f0/1

Switch(config-if)# switchport mode access

Switch(config-if)# switchport port-security

Switch(config-if)# switchport port-security maximum 1

Switch(config-if)# switchport port-security mac-address stick

Switch(config-if)# switchport port-security violation shutdown

Para configurar manualmente o endereço MAC sem o recurso do aprendizado dinâmico é só substituir a palavra “stick” pelo MAC da interface de rede do dispositivo, por exemplo:

Switch(config)# switchport port-security mac-address 000A.F311.A728

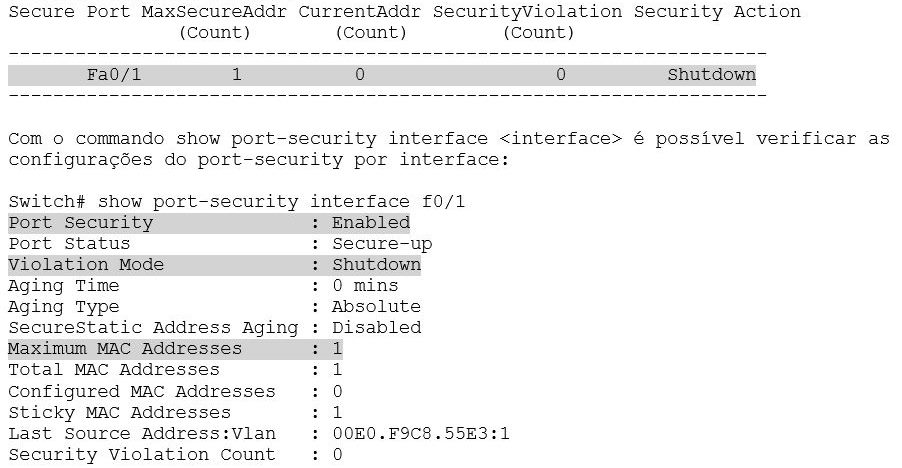

Com o comando show port-security é possível verificar quais interfaces o port-security está habilitado:

Switch# show port-security

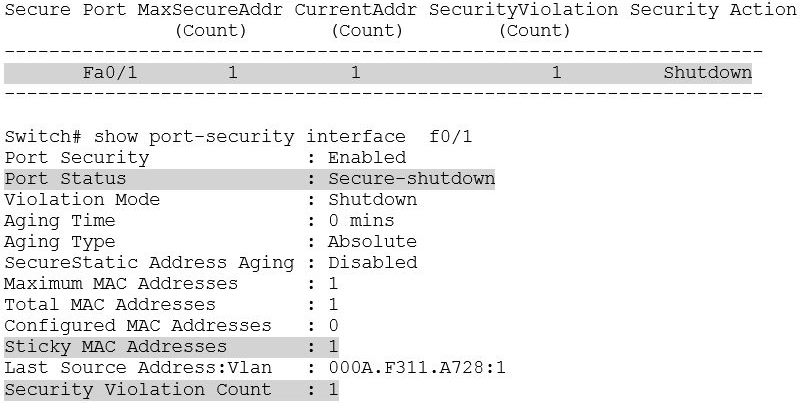

Utilizando a simples topologia apresentada anteriormente, vamos desconectar a máquina confiável que teve seu endereço MAC associado ao port-security (através do parâmetro stick) e conectar a outra máquina (invasoar) na interface f0/1 do switch. Ao mudar irá constatar que o port-security está funcionando como deveria porque assim que ocorre uma violação na interface f0/1, ela é bloqueada (shutdown). Para finalizar, depois de simulada a violação, é conveniente observar novamente as saídas anteriores destacando algumas informações importantes.

Switch# show port-security

As boas práticas dizem que port-security somente deve ser configurado em portas de acesso nas quais são conectados os dispositivos terminais. O port-security não pode ser configurado em conjunto com os seguintes recursos: 802.1x, SPAN (espelhamento) e EtherChannel.

Não existe rede totalmente segura, pois devido a heterogeneidade dos dispositivos e softwares existentes em cada rede, nenhuma solução de segurança é suficiente para proteger todas as brechas e vulnerabilidades de todos os pontos da rede. A tecnologia descrita neste artigo, serve como uma sugestão de baixo custo e eficiente no controle de acesso a rede. Porém existem diversos outros tipos de soluções e tecnologias disponíveis. Toda e qualquer medida de segurança deve estar aliada as políticas de segurança da empresa e o devido treinamento das pessoas que irão utilizá-las, e muitas vezes, a negligência desses aspectos facilitam os ataques.