Por Leon Volkoff Filho / Mauro Risonho:

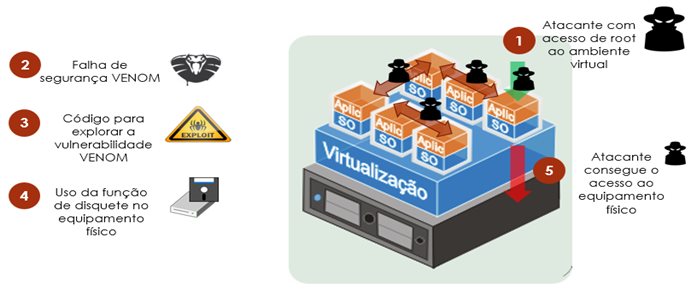

VENOM é uma sigla para “Virtualized Environment Neglected Operations Manipulation” (Manipulação de Operações Negligenciadas em Ambiente Virtualizado) de uma área “negligenciada” do sistema, no caso o “floppy drive”.Atacantes podem explorar a vulnerabilidade mirando o ataque no controlador de disquete (geralmente ignorado) do datacenter. Utilizando um código específico, pode-se gerar uma pane e comprometer todo o servidor, suas máquinas virtuais e as redes de comunicação.

ID Mitre da Vulnerabilidade:

CVE-2015-3456 – http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3456

O Ambiente Vulnerável

O erro está no Controlador de disquete virtual do QEMU (FDC, Floppy Disk Controller, em inglês). Este código FDC vulnerável é usado em inúmeras plataformas de virtualização e equipamentos, como Xen, KVM, VirtualBox, e o cliente nativo QEMU;

A vulnerabilidade VENOM existe na base de código do hypervisor, sendo independente de sistema operacional do host (hospedeiro) (Linux, Windows, Mac OS, etc.);

Embora a vulnerabilidade VENOM também seja independente de sistema operacional do guest (convidado), um atacante (ou malware de um atacante) deveria ter privilégios administrativos ou de root no sistema operacional guest (convidado) para explorar.

Esta vulnerabilidade é determinada como BufferOverFlow¹.

¹ BufferOverFlow = uma anomalia na qual um programa, ao escrever dados em um buffer, ultrapassa os limites do buffer e sobrescreve a memória adjacente. Esse é um caso especial de violação de segurança de memória.

Ataques do tipo BufferOverFlow podem ser disparados por entradas que são projetadas para executar código, ou alterar o modo como o programa funciona. Isso pode resultar em comportamentos errados do programa, incluindo erros de acesso à memória, resultados incorretos, parada total do sistema, ou uma brecha num sistema de segurança, para ganhar acesso irrestrito em alguns cenários. Portanto, eles são a base de muitas vulnerabilidades de software e podem ser explorados maliciosamente, remotamente ou localmente, conforme o caso.

Como é o ataque?

Imagem adaptada de: http://blog.4partner.com.br/licenca-oracle-com-vmware-oracle-vm-aws

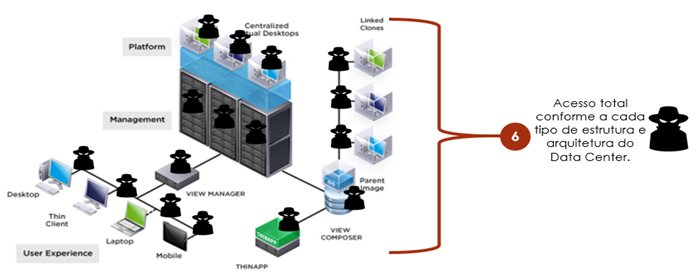

Imagem adaptada de: http://www.guinux.com.br/guinux/?p=520

Quais riscos envolvidos com esta vulnerabilidade no ambiente?

- Acesso ao próprio host físico;

- Controle de acesso da máquina comprometida;

- Acesso lateral às VMs dentro do Host físico;

- Paralisação dos serviços envolvidos (DoS local);

- Vazamento de informações;

- Alteração das informações.

Quais fabricantes estão vulneráveis?

Abaixo segue uma lista atualizada no dia 28/05/2015 com os fabricantes vulneráveis e as respectivas URL´s com as informações sobre cada fabricante.

- QEMU: http://git.qemu.org/?p=qemu.git;a=commitdiff;h=e907746266721f305d67bc0718795fedee2e824c

- Xen Project: http://xenbits.xen.org/xsa/advisory-133.html

- Red Hat: https://access.redhat.com/articles/1444903

- Citrix: http://support.citrix.com/article/CTX201078

- FireEye: https://www.fireeye.com/content/dam/fireeye-www/support/pdfs/fireeye-venom-vulnerability.pdf

- Linode: https://blog.linode.com/2015/05/13/venom-cve-2015-3456-vulnerability-and-linode/

- Rackspace: https://community.rackspace.com/general/f/53/t/5187

- Ubuntu: http://www.ubuntu.com/usn/usn-2608-1/

- Debian: https://security-tracker.debian.org/tracker/CVE-2015-3456

- SUSE: https://www.suse.com/security/cve/CVE-2015-3456.html

- DigitalOcean: https://www.digitalocean.com/company/blog/update-on-CVE-2015-3456/

- f5: https://support.f5.com/kb/en-us/solutions/public/16000/600/sol16620.html

- Joyent: https://help.joyent.com/entries/68099220-Security-Advisory-on-Venom-CVE-2015-3456-in-KVM-QEMU

- Liquid Web: http://www.liquidweb.com/kb/information-on-cve-2015-3456-qemu-vulnerability-venom/

- UpCloud: http://status.upcloud.com/incidents/tt05z2340wws

- Amazon: http://aws.amazon.com/security/security-bulletins/XSA_Security_Advisory_CVE_2015_3456/

- Oracle: http://www.oracle.com/technetwork/topics/security/alert-cve-2015-3456-2542656.html

- Barracuda Networks: https://community.barracudanetworks.com/forum/index.php?/topic/25582-cve-2015-3456-venom-vulnerability/?p=71567

- CentOS: https://www.centosblog.com/critical-qemu-vulnerability-venom-affects-xen-kvm-virtualbox-xenserver/

- Fortinet: http://www.fortiguard.com/advisory/FG-IR-15-012/

- Cisco: https://tools.cisco.com/quickview/bug/CSCuu45000

- IBM: https://www-304.ibm.com/connections/blogs/PSIRT/entry/venom_cve_2015_3456?lang=en_us

- HP: https://h20566.www2.hp.com/hpsc/doc/public/display?docId=emr_na-c04685037/font>

Quais fabricantes não estão vulneráveis?

- VMware

- Microsoft Hyper-V

- Bochs Hypervisors

Conheça mais detalhes do VENOM:

Características do VENOM:

- Versões das implementações ou próprio código-fonte, sendo baseado nas séries XenProject 4.2.x e XenProject 4.3.x

- O usuário deve ter uma máquina virtual (guest) em contato com a máquina física (host).

- O usuário deve ter uma máquina virtual (guest) e seu usuário com perfil administrativo local, no caso de Linux (root), Windows (administrador ou administrator, conforme versão de idioma), Mac Apple (root).

- A máquina virtual (guest) deve ter as opções setadas na máquina física(host):

- Conter QEMU na implementação do Xen x86(32bits)

- Conter feature habilitada com HVM (Hardware Virtual Machine) e/ou flags extensions habilitadas (ambas ou apenas uma), Intel VT/AMD-V.

Observação:

- Independentemente da máquina física (host), ter ou não a unidade de floppy drive (drive de disquete), habilitada ou não, na BIOS (Base Input Output System) ou emular o floppy drive; não resulta em mitigar o ataque, pois a vulnerabilidade está na implementação do hypervisor (virtual machine monitor (VMM), que faz o monitoramento e gerenciamento, entre máquina virtual (guest) e máquina física(host), sendo necessário correções via patches.

Conhecendo por baixo do Iceberg do VENOM

Descrição técnica

- Durante o processamento de certos comandos, como FD_CMD_READ_ID e FD_CMD_DRIVE_SPECIFICATION_COMMAND o acesso à memória fifo (first input e first output) poderia sair dos limites e conduzir à corrupção de memória (ex: Buffer OverFlow) com valores da máquina virtual (guest), na máquina física (host), ganhando acesso, não autorizado e irrestrito entre máquina virtual (guest) e máquina física (host) e também lateralmente, entre máquinas virtuais (guest), da mesma forma.

- O patch é utilizado, para se certificar que o índice é sempre limitado, por meio da memória fifo (first input e first output), alocada.

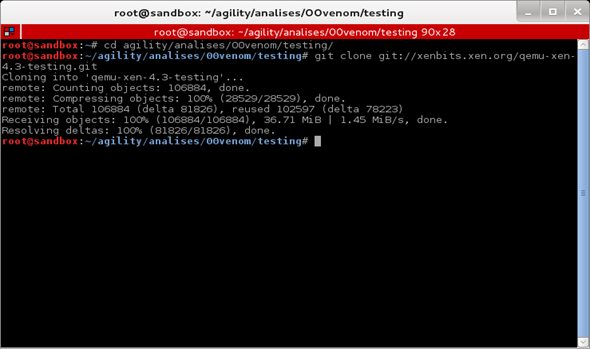

Detalhando o código-fonte dos projetos QEMU e ZEN Project

Localizando a vulnerabilidade:

Para efetuar o processo de análise do código-fonte, neste caso será necessário fazer um clone do código-fonte, do projeto Xen Project, versão do clone do dia 15-05-2015-01:41:23 PM BRT xen-4.3-qemu-xenbits.xen.org-xen-4.3-testing.git.

Passo 1

- Executar clone do código fonte da versão vulnerável, para análise:

Comando:

git clone git://xenbits.xen.org/qemu-xen-4.3-testing.git

Imagem 3 – Clone do código-fonte

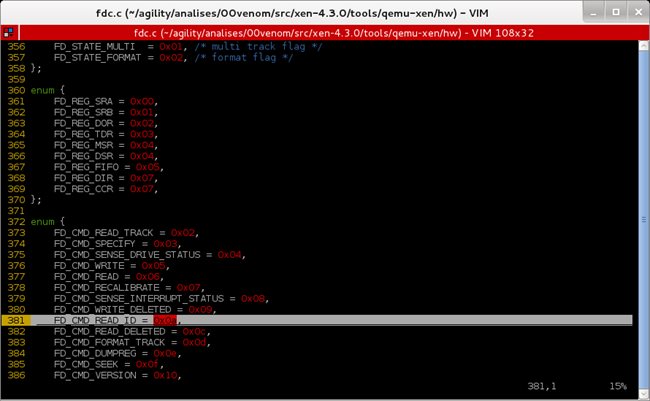

Passo 2

Abrir o código-fonte, para análise:

Localização 1 da vulnerabilidade:

<pasta-codigo-fonte>/src/xen-4.3.0/tools/qemu-xen/hw/fd.c

Comando:

vim <pasta-codigo-fonte>/src/xen-4.3.0/tools/qemu-xen/hw/fd.c

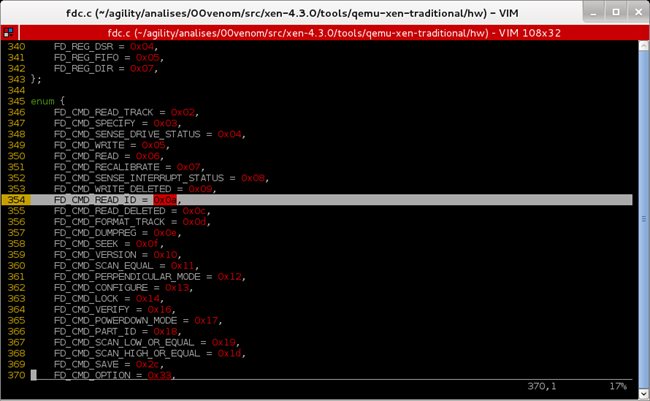

Imagem 4 – Ponto exato da vulnerabilidade VENOM no código-fonte do XenProject, usando implementação do código-fonte do QEMU, na pasta “qemu-xen”.

Observações

Arquivo analisado totalmente: fd.c

Quantidade de Linhas Analisadas: 2284 linhas

Linguagem de Programação: C

Número da linha vulnerável: 381

Instrução: FD_CMD_READ_ID = 0x0a,

Passo 3

- Abrir o código-fonte, para análise:

Localização 2 da vulnerabilidade:

<pasta-codigo-fonte>/src/xen-4.3.0/tools/qemu-xen-traditional/hw/fd.c

Comando:

vim <pasta-codigo-fonte>/src/xen-4.3.0/tools/qemu-xen-traditional/hw/fd.c

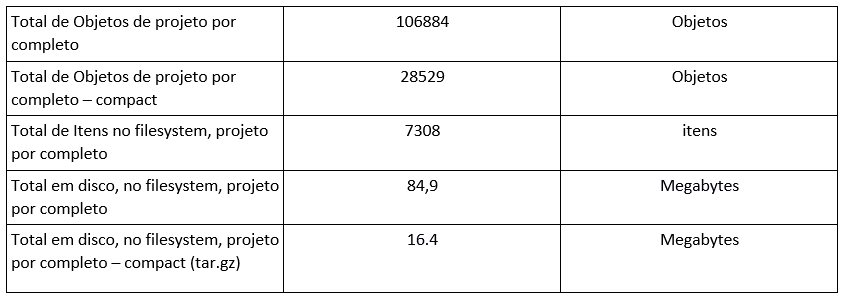

imagem 5 – Ponto exato da vulnerabilidade VENOM no código-fonte do XenProject, usando implementação do código-fonte do QEMU, na pasta “qemu-xen-traditional”.

Observações

Arquivo analisado totalmente: /src/xen-4.3.0/tools/qemu-xen-traditional/hw/fd.c

Quantidade de Linhas Analisadas: 2284 linhas

Linguagem de Programação: C

Número da linha vulnerável: 1937

Instrução: FD_CMD_READ_ID = 0x0a,

Indicadores da análise do código-fonte:

Conforme já visto com os fabricantes, a melhor forma de se prevenir contra esta vulnerabilidade em seu ambiente virtual é a aplicação do patch de correção disponibilizado por cada fabricante. Agradecimentos:

– José Manuel Louro de Castro Valente – Agility Networks, DATA CENTER – PROJETOS – https://br.linkedin.com/in/josemanuelvalente/pt

– Jose Urias de Sousa – Agility Networks, DATA CENTER – PROJETOS – https://br.linkedin.com/pub/urias-sousa/0/bb3/135