A solução de serviços de diretório da Microsoft é a mais utilizada atualmente em redes corporativas pelo mundo. Estamos falando do Active Directory Users and Computers, local onde todos os objetos do domínio são armazenados de uma forma centralizada. Porém, junto com os benefícios também podem vir alguns problemas para os administradores. Um só comando, uma só ação pode deixar indisponível a rede inteira de uma empresa. Como então podem ser rastreadas as alterações de modo que fique gravado o autor de alguma modificação? No artigo em questão iremos explicar como é habilitado o recurso de auditoria do AD e seus benefícios.

Corpo do Artigo:

Em versões mais antigas a auditoria do Active Directory não era tão eficaz como nas mais atuais. Antigamente a auditoria não registrava o conteúdo de uma alteração, somente que houve uma mudança. Um exemplo seria mudar o atributo departamento do valor “financeiro” para “RH”. Em versões anteriores ao 2008, seria registrado somente que o atributo teria sido modificado, e não qual valor antigo e nem o atual. Atualmente a ferramenta já consegue ir mais a fundo e mostrar os valores alterados. Com isso há um gigantesco ganho para a rastreabilidade de alterações no ambiente. Outra mudança significativa em relação ao passado, é que antes só era possível habilitar a auditoria como um todo no AD, impossibilitando a customização no que é registrado. Agora, a auditoria do Active Directory foi dividida em quatro subcategorias, podendo ser escolhido o que deve ser verificado:

• Directory Service Access

o Registra quem acessou o AD

• Directory Service Changes

o Registra alterações dentro do AD

• Directory Service Replication

o Registra as replicações entre AD’s

• Detailed Directory Service Replication

o Registra as replicações entre AD’s de uma forma mais detalhada

O foco do artigo será na subcategoria de alterações, e será mostrado abaixo como é feita a configuração deste recurso.

CONFIGURAÇÃO

Para que o recurso funcione, é necessário passar pelas três etapas a seguir:

- Global Audit Policy

- Habilita a função de auditoria

- System Access Control List (SACL)

- Define o que deve ser auditado e quem tem o acesso para consulta dos eventos

- Schema

- Evita que muitos eventos sejam gerados evitando eventos recorrentes com a mesma alteração. Este item não será descrito no artigo, mas é importante o seu conhecimento.

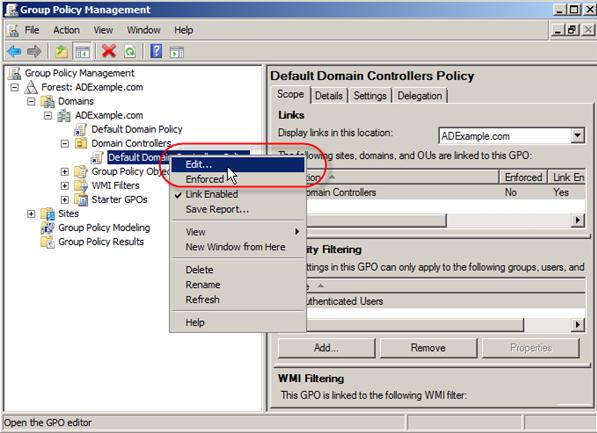

Para habilitar o recurso, é necessário editar a política default de Domain Controllers. O administrador deve seguir os seguintes passos:

- Acessar o Group Policy Management console, navegar até Domain Controllers → Default Domain Controllers e editar a política:

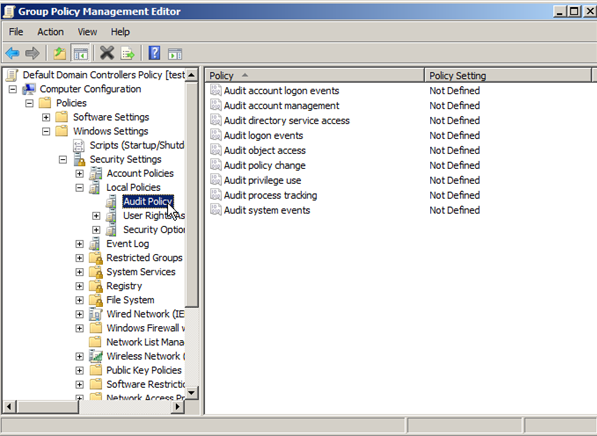

- Navegar até Computer Configurations → Policies → Windows Settings → Security Settings → Local Policies → Audit Policy:

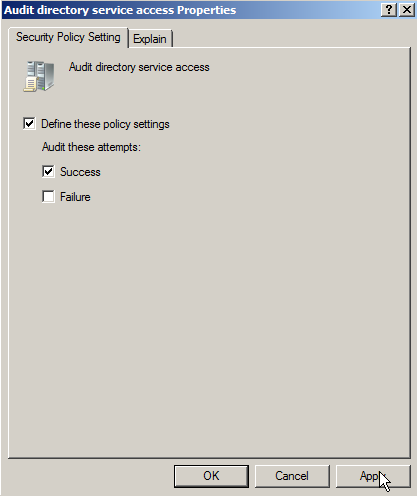

- Clicar com o botão direito na diretiva Audit Directory Service Access, e depois em Propriedades para abrir a seguinte tela:

Imagem 3: Audit Directory Service Access

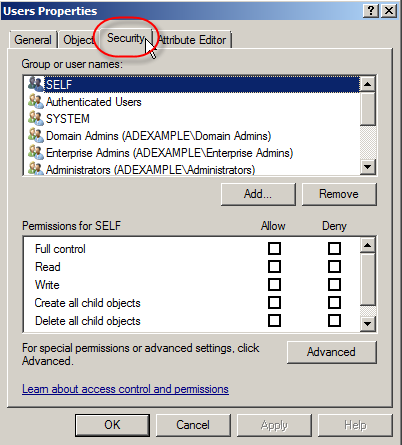

- Com a opção de auditoria habilitada, agora é preciso escolher o que deve ser auditado. Para isso, acesse o Active Directory Users and Computers, clique com o botão direito em uma unidade organizacional, propriedades e depois na aba Security:

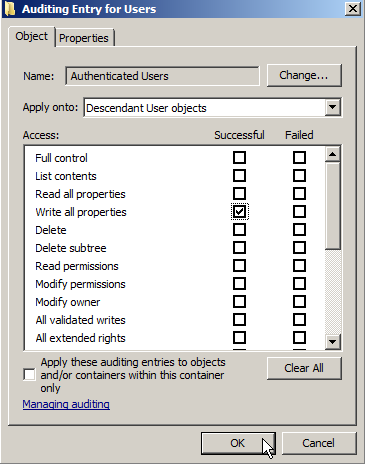

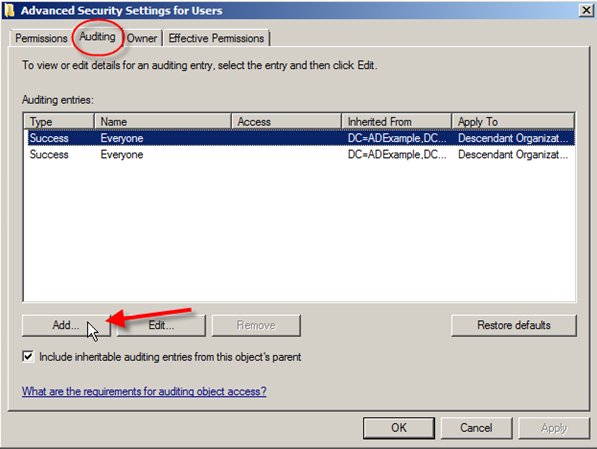

- Na tela que abrir, clicar em Advanced, aba Auditing e depois em Add:

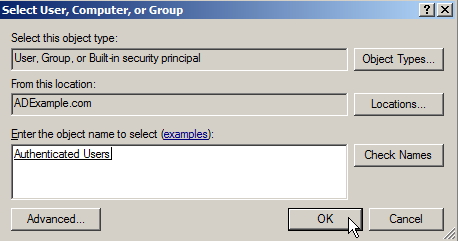

- Na nova janela, digite “Authenticated Users” e clique em ok:

- Na opção seguinte, escolher “Descendant User Objects” e marcar a opção “Write All Properties” abaixo da opção Successful:

Imagem 7: Audit Entry

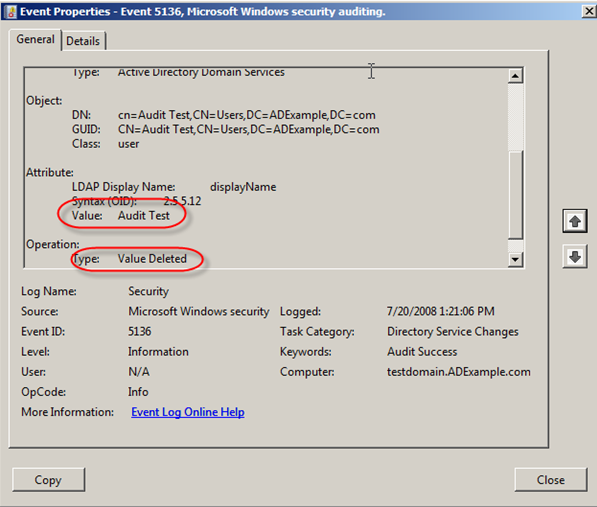

Terminando este passo, a auditoria estará configurada e já registrará eventos como o abaixo:

No artigo vimos que o AD fornece várias vantagens ao administrador de redes, porém pode também trazer inúmeros riscos ao ambiente, se mal administrado. Para estar sempre alerta, é importante a utilização do recurso de auditoria que rastreia qualquer alteração juntamente com o autor da mesma.

Entre em Contato

Entre em Contato