É muito comum hoje em dia o uso de clusters para balanceamento de carga, bem como para uso em Web Sites e Aplicações. Porém, a infraestrutura precisa estar preparada para suportar a assimetria gerada no ambiente. Este artigo tem como objetivo demonstrar como permitir tráfego assimétrico no Palo Alto.

A opção reject non-SYN flag vem configurada como Yes por padrão. Isto quer dizer que a conexão deve ser iniciada pelo mesmo firewall para que o tráfego seja permitido. Se o pacote SYN foi enviado por um firewall e o SYN-ACK veio por outro firewall, o SYN-ACK seria rejeitado por que o primeiro pacote foi por outro firewall.

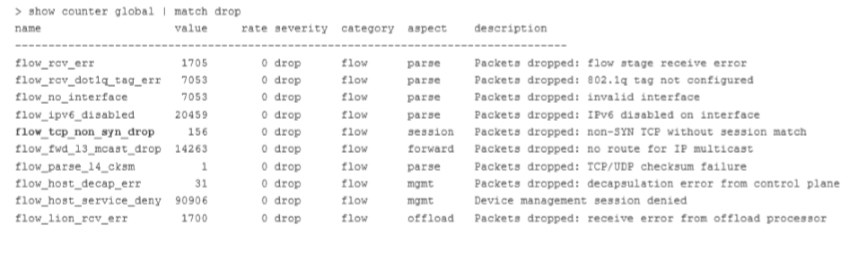

Verifique o global counter flow_tcp_non_syn_drop para non-syn TCP Entre com o comando:

> show counter global | match drop

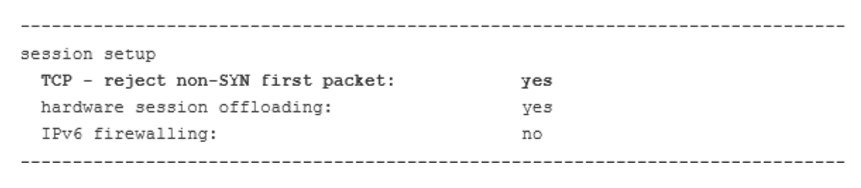

Para verificar a configuração atual:

> show session info

Para resolver o problema alterando configuração no Palo Alto:

Deixe a opção (tcp-reject-non-syn) como No. Desta forma o firewall não rejeitará os pacotes cujo SYN saiu por outro equipamento.

Execute os seguintes comandos para desabilitar a opção temporariamente (Até o próximo boot)

> configure

# set session tcp-reject-non-syn no

# commit

Execute os seguintes comando para desabilitar a opção permanentemente:

> configure

# set deviceconfig setting session tcp-reject-non-syn no

# commit

Execute o comando:

> show session info

Confirme se as sessões assimétricas estão sendo estabelecidas no firewall e se a configuração foi efetivamente alterada.

A opção para rejeitar possíveis sessões assimétricas vem habilitada por segurança. Não se recomenda desativar a menos que a infraestrutura do ambiente demande esta necessidade. É importante ressaltar a diferença das configurações permanentes e das temporárias, pois a temporária só dura até o próximo boot.

Referência: SYN-ACK Issues with Asymmetric Routing. , 25 jan. 2010. Disponível em: “https://live.paloaltonetworks.com/docs/DOC-1260”