Este artigo aborda como os firewalls Palo Alto Networks se comportam com a presença da vulnerabilidade HeartBleed no OpenSSL (CVE-2014-0160). Também mostra como proteger seu ambiente com as assinaturas de IPS que a Palo Alto Networks disponibiliza aos seus clientes que possuí assinatura ativa de Threat Prevention.

A Palo Alto Networks já se posicionou informando que nenhuma versão do PAN-OS (Sistema operacional) está vulnerável ao HeartBleed.

Já estou protegido ?

Na data de 09 de abril de 2014 a Palo Alto Networks disponibilizou a assinatura contra a vulnerabilidade Heartbleed. Para validar se está realmente protegido veja a baixo um passo a passo.

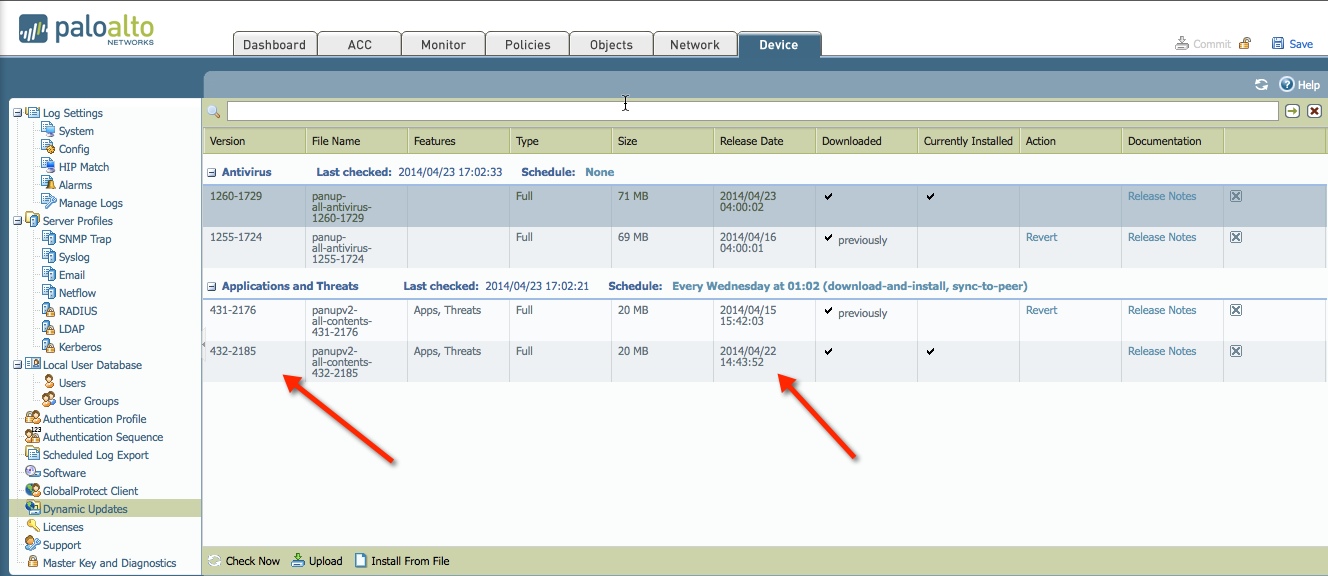

- Acesse seu Firewall em Device>Dynamic Updates, e valide a data do ultimo download e instalação de assinaturas realizadas no Firewall.

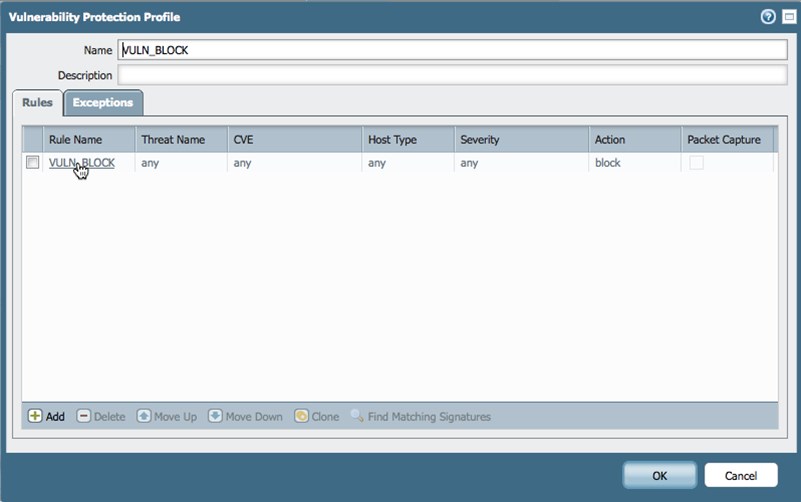

- Valide que sua profile de Vulnerabilidades está criada e em modo block, clique em Objects>Security Profiles> Vulnerabilitiy Profiles

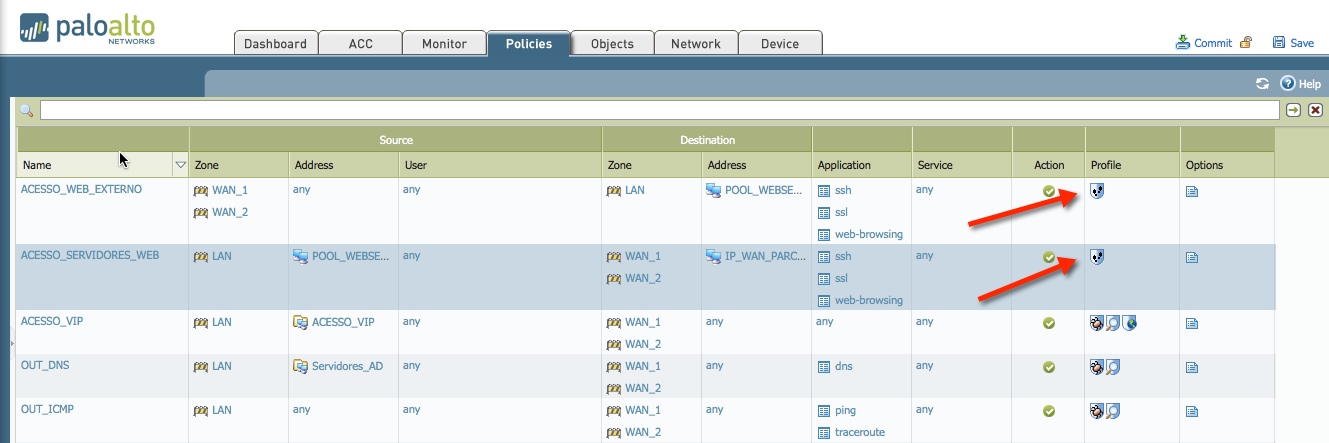

- Por ultimo, valide que sua profile esteja associada a uma regra de segurança. É importante que sua regra passe o tráfego entre seu dispositivo vulnerável e o mundo externo e vice-versa.

** Caso suas regras já estejam neste formato não se faz necessário um novo commit.

Estou vulnerável, como me proteger ?

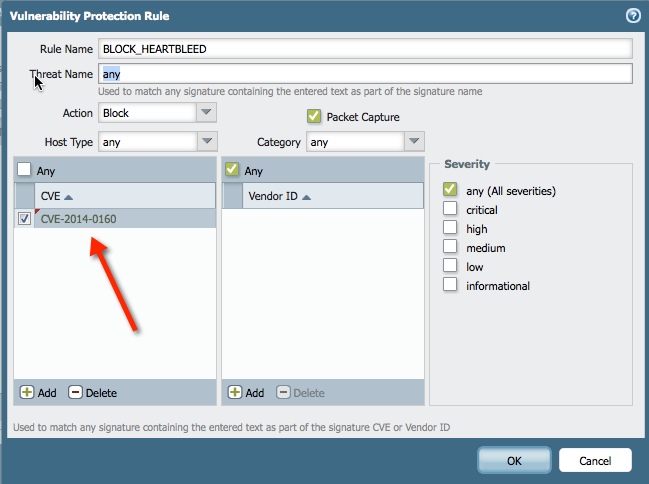

Caso não possua uma profile criada, ou seu ambiente não está preparado para receber todas as assinaturas de vulnerabilidades, podemos bloquear o Heartbleed especificamente por meio do procedimento abaixo.

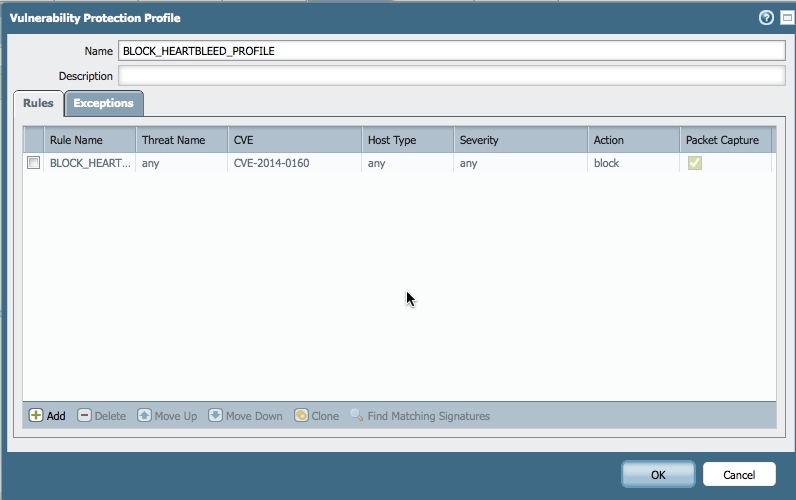

- Crie uma profile de vulnerabilidade clique em Objects>Security Profiles>Vulnerability Profiles>Add, importante anotar o nome da vulnerabilidade de acordo com o CVE (CVE-2014-0160)

- Após criar a regra, a mesma tem que ser atrelada a uma profile de vulnerabilidade como na imagem a baixo.

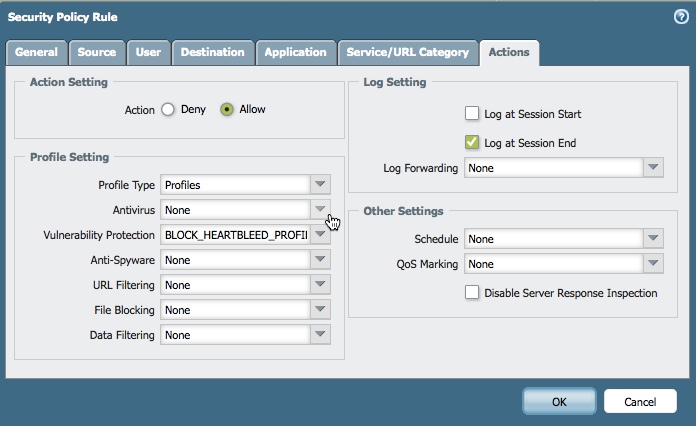

- Após criar a profile devemos associar a esta a regra de firewall de acordo com o tráfego entre nossos dispositivos vulneráveis e o mundo externo e vice-versa. Clique em Policies>Security Policies , localize a regra e associe a profile em Actions>Profile.

- Por último realizar o commit. Importante também não habilitar a opção Disable Server Response Inspection.

A vulnerabilidade HearBleed, realmente pode causar um estrago maior do que imaginamos, contudo com este procedimento estamos garantindo que qualquer tentativa de ataque estará protegida mas lembre-se também de atualizar seu OpenSSL com os patches que foram disponibilizados na internet.