Tradicionalmente as políticas de segurança são aplicadas com base no endereço IP, no entanto, a natureza cada vez mais dinâmica de usuários e aplicações significa que os endereços IP por si só tornam-se ineficazes como único mecanismo para monitorar e controlar a atividade dos usuários. Um único usuário pode ter vários equipamentos portanto aplicar as regras por usuário ou grupo de usuários torna-se um mecanismo mais eficaz e seguro.

Este documento irá descrever os passos para a instalação e configuração da versão 5.0.X do User Agent Identification (User-ID) da Palo Alto Networks em um servidor membro de um domínio Active Directory utilizando uma conta de usuário que não seja administradora do domínio.

Passo 01 – Acesso o site da Palo Alto por meio do link support.paloaltonetworks.com e faça o download da última versão do arquivo de instalação do User-ID Agent.

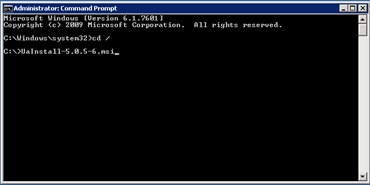

Passo 02 – Acesso o servidor de Active Directory no qual o User-ID Agent será instalado e abra o Prompt de Comando como administrador. Isso é feito clicando com o botão direito do mouse sobre o ícone do prompt de comando no menu Iniciar e escolhendo a opção “Run as administrator”.

Passo 03 – No Prompt de Comando, navegue até o diretório onde se localiza o arquivo de instalação do User-ID Agent e em seguida execute-o para iniciar a instalação. Neste exemplo o arquivo se encontra no diretório raiz do C:\ com o nome Ualnstall-5.0.5-6.msi.

Passo 04 – Instale o agente com as configurações padrões. Quando a instalação terminar, execute a GUI do Agente, selecionando-o a partir do menu de programas do Windows.

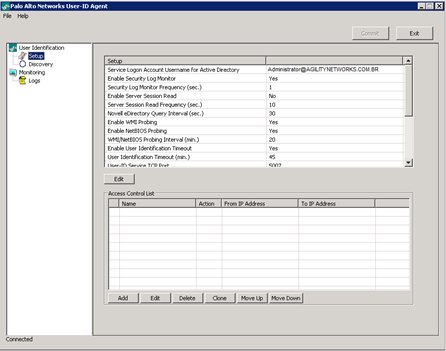

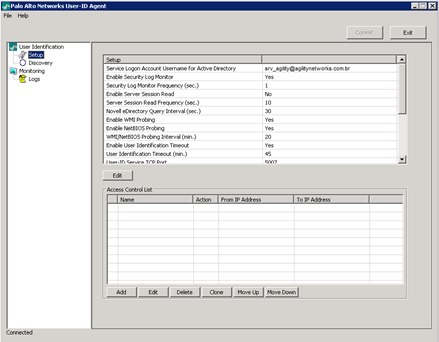

Passo 05 – Por padrão, o agente será configurado para fazer logon como o usuário que realizou a instalação. Se desejar use o botão “Editar” na janela de configuração para alterar a conta de serviço para uma conta de usuário restrito.

Configuração Inicial:

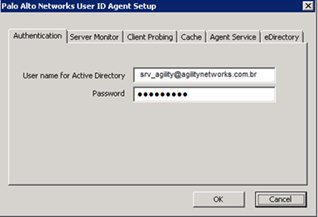

Insira o novo usuário de logon e a senha, em seguida clique no botão OK.

Configuração após a alteração do usuário de logon:

Uma vez que o serviço do agente está instalado, a conta a ser utilizada deve ser personalizada. Estes passos incluem a adição do agente nos grupos do Active Directory, configuração de permissões de arquivo, definição da política de segurança local do servidor do agente e definição das permissões de registro. Se a conta de agente é um membro do grupo de administradores do domínio, então as etapas abaixo não são necessárias, exceto a etapa 6.

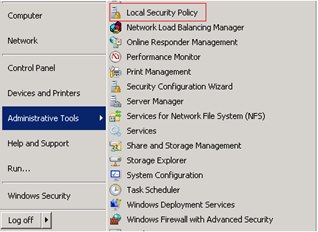

Passo 06 – Permitir que a conta do agente faça logon no servidor membro como um serviço. No servidor de membro abrir a “Local Security Policy”.

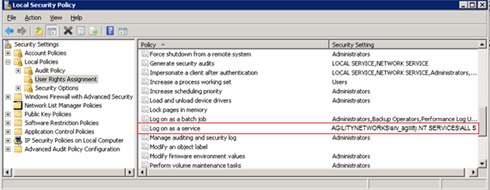

Passo 07 – Localize “Local Policies > User Rights Assignment” e adicione a conta de serviço para o “Log in as a Service”.

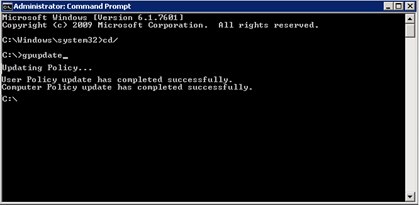

Passo 08 – Atualização da Diretiva de Grupo no servidor. Em um prompt de comando, execute o comando “gpupdate”. Se este passo for ignorado, então pode levar até 30 minutos para que a alteração feita na etapa anterior tenha efeito.

Passo 09 – Atribuir as permissões de conta para o diretório de instalação no servidor. Por padrão, a conta usada para instalar o serviço tem acesso total ao caminho de instalação. Usando o Windows Explorer, selecione a pasta “Palo Alto Networks” em “Arquivos de Programas” e abra suas propriedades. Na guia segurança, edite as atribuições de direitos existentes e adicione a conta do serviço com o privilégio de “Modify”.

Configuração Inicial:

Configuração após a alteração:

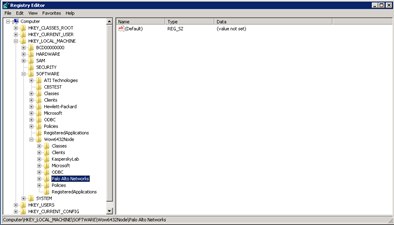

Passo 10 – Atribuir os direitos de conta de serviço para o registro da sub árvore do User-ID Agent. Na caixa Executar, digite “regedit” para abrir a ferramenta de edição de registro. Navegue para o caminho “Computer\HKEY_LOCAL_MACHINE\Software\Palo Alto Networks”. Para sistema operacional de 64 bits navegue para o caminho “Computer\HKEY_LOCAL_MACHINE\Software\WOW6432Node\Palo Alto Networks”.

Clique com o botão direito do mouse em Palo Alto Networks e escolha a opção “permissions”. Atribua a conta de serviço a permissão “Full Control” para esta sub árvore.

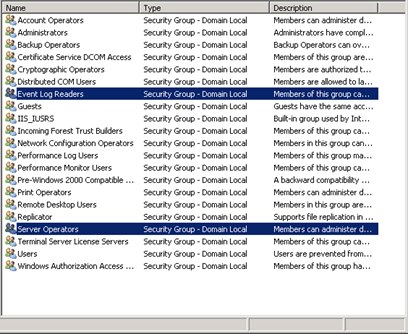

Passo 11 – No Active Directory adicione o usuário da conta de serviço em “Event Log Reader” e “Server Operator” localizado em grupos de segurança locais no domínio (Builtin).

Com esse passo a passo o User-ID Agent estará instalado, ativado e com as permissões necessárias para o seu correto funcionamento.

Entre em Contato

Entre em Contato