O Palo Alto por padrão é capaz de tratar todo tráfego com base em aplicações diferentes dos firewalls tradicionais que tratam apenas com base em porta/protocolo. Isto é um dos fatores que faz com que ele seja conhecido como um Next Generation Firewall.

Apesar de semelhante, a criação de regras com base em aplicação exige alguns cuidados especiais Este artigo descreve as melhores práticas para liberar ou bloquear tráfego com base em aplicações utilizando o Firewall da Palo Alto Networks.

A criação de regras de segurança no Palo Alto ocorre da mesma forma que em outros Firewalls de mercado, com a diferença que se pode utilizar aplicações invés de apenas porta e protocolo.

O principal objeto de uma regra são as zonas de segurança. Por padrão todo o tráfego entre diferentes zonas é bloqueado.

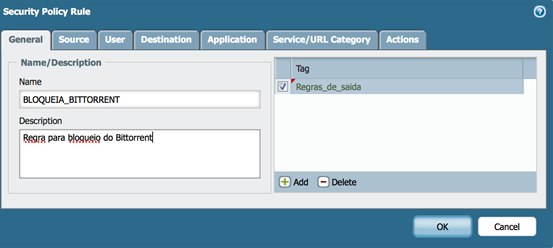

Abaixo temos um exemplo de bloqueio de Bittorrent, sendo que para isso deve-se ir até a aba Policies – Security, clicando em Add no canto inferior.

Primeiramente precisamos definir um nome para a regra e opcionalmente pode-se colocar uma descrição e uma Tag. A Tag é utilizada para agrupar regras em comum (por exemplo: Regras_de_saida ou Regras_de_entrada).

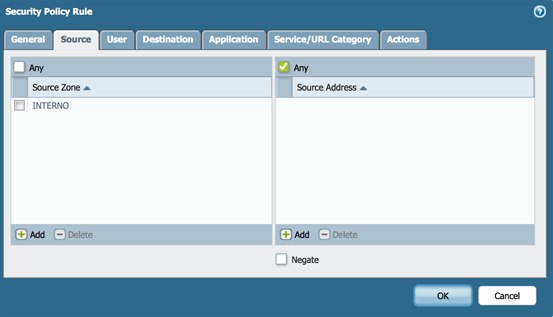

Na aba Source pode-se definir a origem do tráfego, neste caso a zone INTERNO.

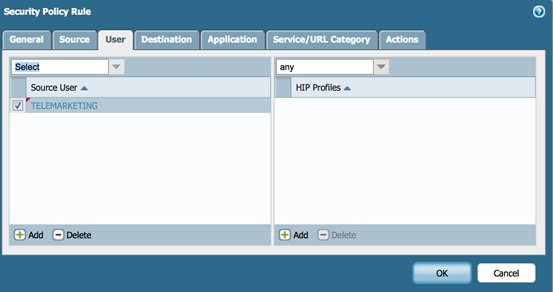

Na aba User pode-se definir quais usuários serão afetados pela regra. Neste caso será configurado apenas o grupo TELEMARKETING

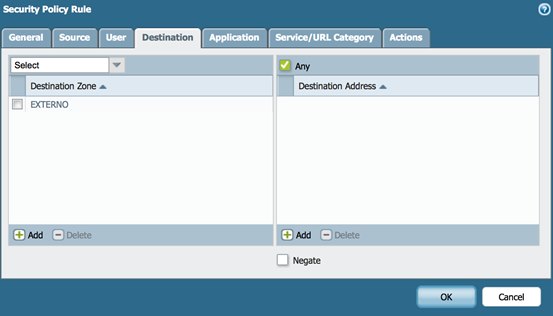

Na aba Destination pode-se configurar como destino a zone EXTERNO, onde estão agrupados os links de internet.

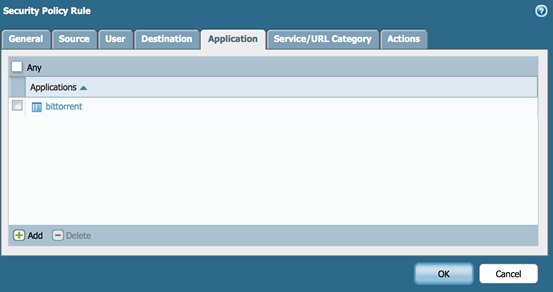

Na aba Application pode-se definir quais aplicações serão afetadas pela regra, neste caso apenas o Bittorrent:

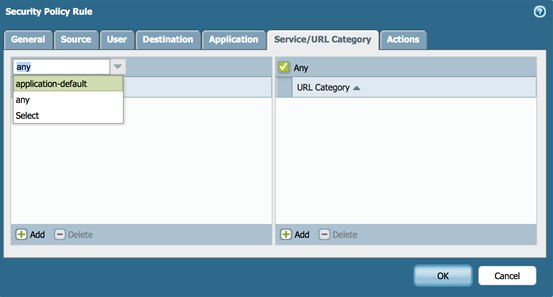

Tão importante quanto a aba Application, na aba Service/URL Category deve-se configurar em qual porta iremos permitir ou bloquear a aplicação.

Por exemplo, para trafego que se deseja bloquear, deve-se utilizar a opção Any. Desta forma o Bittorrent será bloqueado independente da porta que está utilizando.

No caso de uma regra de liberação de HTTP, é boa pratica utilizar a opção Application-default, ou seja, será liberada a aplicação HTTP desde que ela esteja utilizando as portas TCP padrões.

Opcionalmente pode-se utilizar a opção URL Category, caso seja desejável bloquear o trafego de vídeo apenas em sites da categoria esporte.

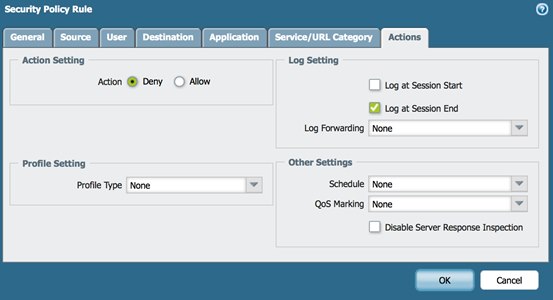

Na última aba Action, pode-se definir a ação da regra (Allow ou Deny)

Em regras de bloqueio não é necessário configurar o Profile Setting pois o mesmo só é aplicado em regras de liberação. O Profile Setting define perfis de verificação segurança como Antivírus, URL e Threat Prevention.

Após a configuração da regra clica-se em Ok em seguida em commit para aplicar a configuração.

As regras de acesso no Palo Alto Networks funcionam de forma bem semelhante a outros firewalls entretanto é necessário ter atenção na definição de portas (Any ou Application-Default) bem como na aplicação de Profile a fim de garantir o máximo de performance e segurança do seu ambiente.