Quando implementar o proxy ssl no F5 – BIGIP versão tmos 11.6.0?

Este recurso é utilizado para otimizar o tráfego SSL, mantendo o servidor de back-end como responsável pela autentição e autorizador de acesso aos clientes

Para o BIGIP descriptografar e otimizar o tráfego SSL, o sistema tmos 11.6.0 necessita que o certificado e a chave utilizada pelo servidor sejam importadas e associadas a um profile SSL client/server. Vale lembrar que esta implementação não compromete a segurança da conexão SSL, pois o processo que o BIGIP executa é descriptogafar, otimizar e re-criptografar as conexões SSL.

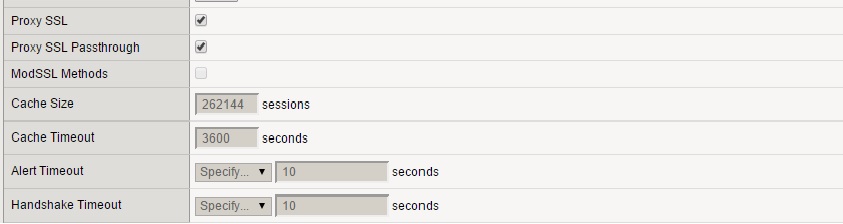

O profile SSL, deve suportar a cipher suite negociada entre o cliente e o servidor. Se a cifra negociada não for suportada, ocorrerá interrupção na conexão e o sistema BIG-IP só realizará o pass-through da conexão, se habilitarmos a opção no próprio profile, lembrando que neste caso, o tráfego não será inspecionado. Tanto o profile ssl client como o profile server associado ao servidor virtual deve ter a opção de proxy SSL e proxy SSL passthrough habilitados.

Ao utilizar a feature de proxy SSL com o recurso de proxy SSL Passthrough, as cifras negociadas e não suportadas pelo BIG-IP não serão otimizadas, uma mensagem de erro é gerada para cada conexão, semelhante a mensagem abaixo:

Mar 22 12:49:19 slot1/vcmp-dmz err tmm1[4290]: 01260014:3: Cipher c028:5 negotiated is not configured in profile /Common/serverssl_hml.

Existe a limitação no uso do proxy SSL, pois suporta apenas a troca de chaves RSA. Para o funcionamento adequado, o cliente e o servidor não devem negociar trocas de chaves ou conjuntos de cifras como: Diffie-Hellman (DH), efémera Diffie-Hellman (DHE) e o Elliptic Curve Cryptography (ECC).

Diante destas informações, existe a preocupação e cuidado na implementação da solução. Uma vez que, se faz necessário mapear as configurações SSL existentes nos servidores e analisar o tráfego corrente, desta forma, os clientes da aplicação não serão penalizados com a implementação.