Quando se trata de usuários autenticando baseados em Grupos de Usuários, a maior parte das implementações utilizam o Profile de autenticação LDAP. Este documento descreve a configuração que é requerida no firewall da Palo Alto Networks e clareia como “puxar” o atributo de grupo de usuários para assegurar uma autenticação baseada em grupo de usuários usando RSA com sucesso.

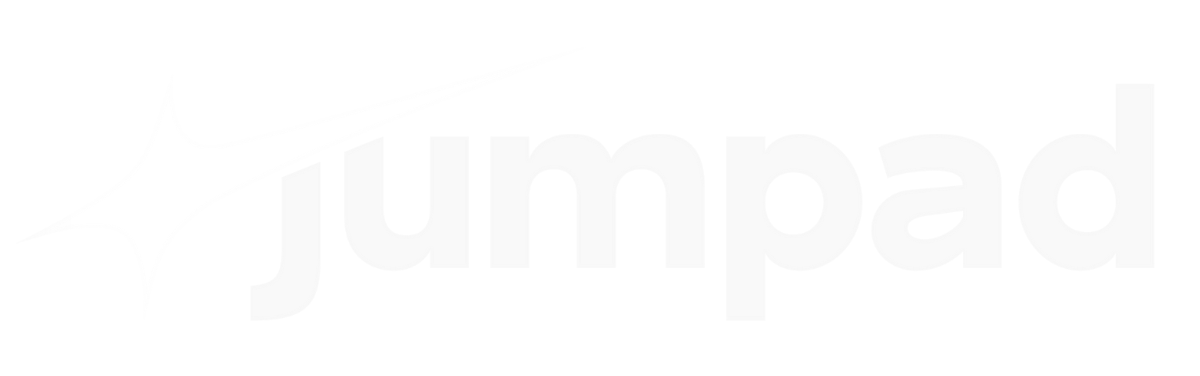

- Vá na opção Device > Server Profiles > RADIUS e adicione um servidor RADIUS.

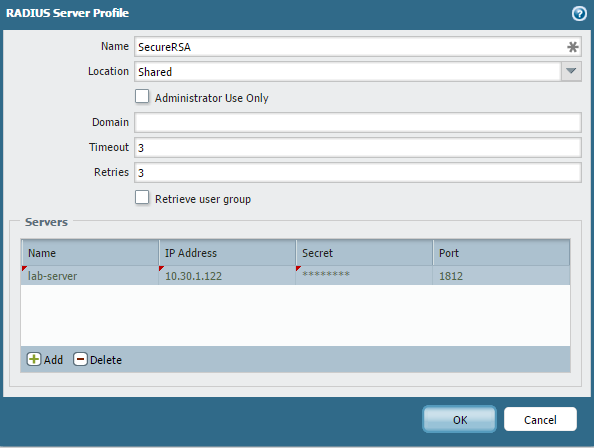

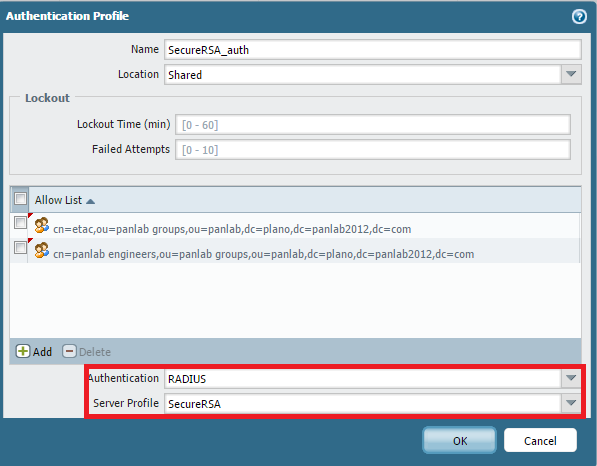

- Vá na opção Device > Authentication Profile e crie um perfil de autenticação RADIUS referenciando o perfil do servidor RADIUS criado no Passo 1 mostrado na imagem acima. Veja que, embora tenhamos mencionado os grupos de usuários LDAP na lista de permissões, estamos fazendo uso do RADIUS server profile para retransmitir o pedido de autenticação para o servidor RADIUS. Por favor, note que a autenticação não vai acontecer no firewall Palo Alto Networks. Em vez disso, ela ocorre no servidor RADIUS. Como resultado, o servidor RADIUS deve ter a capacidade de passar a informação user-group em destaque na imagem abaixo, que é possível através de “Palo Alto Networks Dictionary file”.

Palo Alto Networks Dictionary se instala no servidor RADIUS e define os atributos de autenticação necessários para a comunicação entre um firewall Palo Alto Networks e o servidor RADIUS.

Com esta integração, será permitido ter um segundo fator de autenticação para um grupo de usuários de VPN.

Entre em Contato

Entre em Contato